昨天发表的文章重点介绍了黑客常用的扫描工具。 主要目的是发现目标群体的弱点。 如果存在漏洞,我们如何利用这些漏洞? 怎样才能利用木马程序将其变成肉鸡并接受我们的远程控制呢? 那么今天我就重点介绍一下黑客远程控制工具的使用。 我会通过工具的简单介绍,如何搭建实验环境进行测试验证,以及如何防止被对方当成“肉鸡”来控制。

首先我们来介绍一下黑客常用的远程控制工具有哪些? 以下工具主要是比较流行的,并且经我验证简单易用:

l 中国最著名、最古老的木马冰川无冰版!

l 灰鸽子,号称神一般的遥控武器!

l Network Thief Network Thief是一款专业级的远程文件访问工具! 有反弹功能!

l 流氓小子,很多人用!

l Blue Flame,蓝色火焰是一个没有客户端的木马。 可以说是无招必胜!

注意:使用上述工具前,需要卸载客户端的杀毒软件程序,以免被检测查杀。 也建议大家在使用过程中使用虚拟机来做实验。

接下来我重点介绍一下灰鸽子远程工具的使用方法。 我就通过搭建环境,如何使用,工作原理是什么来给他简单介绍一下!

l实验内容

灰鸽子木马是互联网上常见且功能强大的远程后门软件。 利用dll注入技术打开服务程序,实现远程控制。 本实验以灰鸽子木马为例进行木马制作、种植和攻击。

l 实验原理

特洛伊木马,全称特洛伊木马。 “特洛伊木马”一词最早出现在希腊神话传说中。 一般来说,木马程序是隐藏进程,不易被用户发现。 计算机木马程序一般具有以下特点:

主要有两个程序,一个是服务器端,一个是控制端。 服务器需要在主机上执行。

当控制终端连接到服务器主机时,控制终端会向服务器主机发出命令。 服务器主机接受命令后会执行相应的任务。

灰鸽子是国内著名后门软件,也是国内后门软件集大成者。 其功能丰富强大、操作灵活、隐蔽性好。 客户端操作简单方便,让初学者也能成为黑客。 如果合法使用,Gray Dove 是一款优秀的远程控制软件。 但如果你用它来做一些非法的事情,灰鸽子就会成为一个非常强大的黑客工具。

l 实验环境

本地主机(推荐虚拟机)(WindowsXP)、Windows实验台、灰鸽子客户端软件。

实验的网络拓扑如图所示。 实验目标首先要确定主机实验平台的IP地址,并按照实验步骤填写正确的IP地址来进行实验。

l实验步骤

1.木马制作

启动实验台,设置实验台IP地址,使用实验台作为目标主机进行攻防测试。

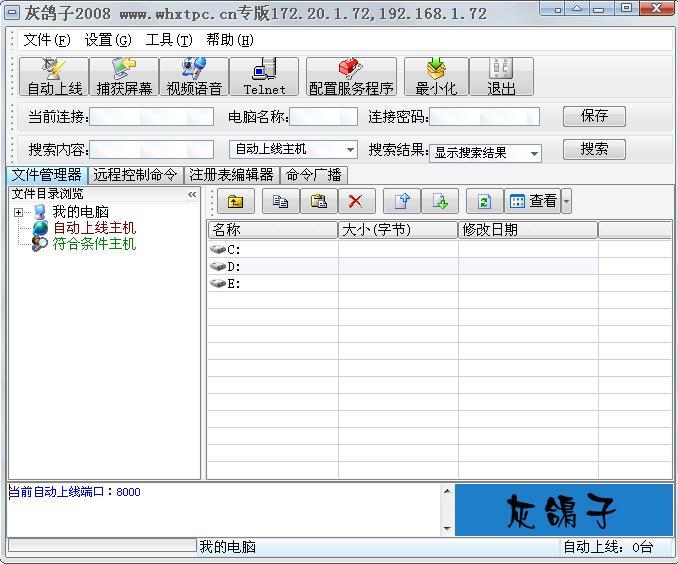

(1)在学生客户端中,下载木马制作程序并打开客户端程序(可能需要退出安全程序)。 灰鸽子客户端的操作界面如下图所示。

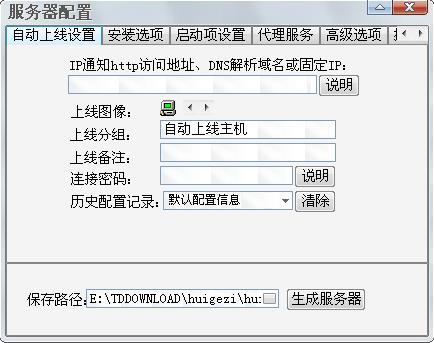

(2) 首先需要配置服务程序。 点击“配置服务程序”,出现下图所示界面。

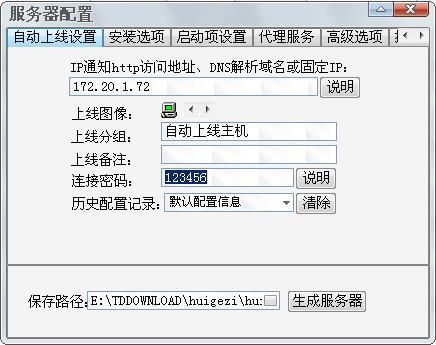

(3)在“自动上网设置”中填写“IP通知http访问地址、DNS解析域名或固定IP”。 此时填写学生客户端IP地址,然后设置连接密码,如下图所示。

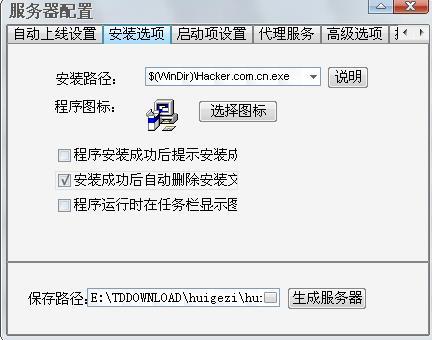

(4)为了保证服务器程序操作的隐蔽性,我们可以在“安装选项”中选择“安装后自动删除安装文件”,如下图所示。

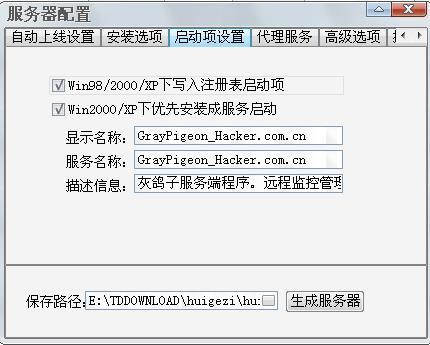

(5)在启动项设置中,可以设置服务器端程序注册为服务后在管理工具/服务中显示的服务名称和信息。

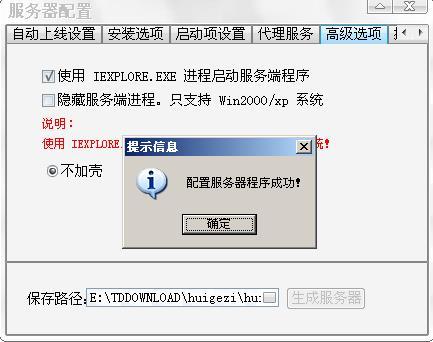

(6)选择合适的保存路径,点击“生成服务器”按钮,生成服务器。 此时会出现“服务器程序配置成功”对话框,如下图所示。 此时灰鸽子服务器程序已经保存在相应的路径中。

2、木马操作

实验需要大家充分发挥自己的想象力和分析能力,使用从病毒实验中总结出来的各种传输方式灰鸽子远程控制软件教程,选择最好的方式,将木马制作测试中生成的服务器端程序放在实验平台上,制作木马自动启动(也可以通过共享将服务器端程序放在实验台上,然后直接安装)。

3、木马攻击

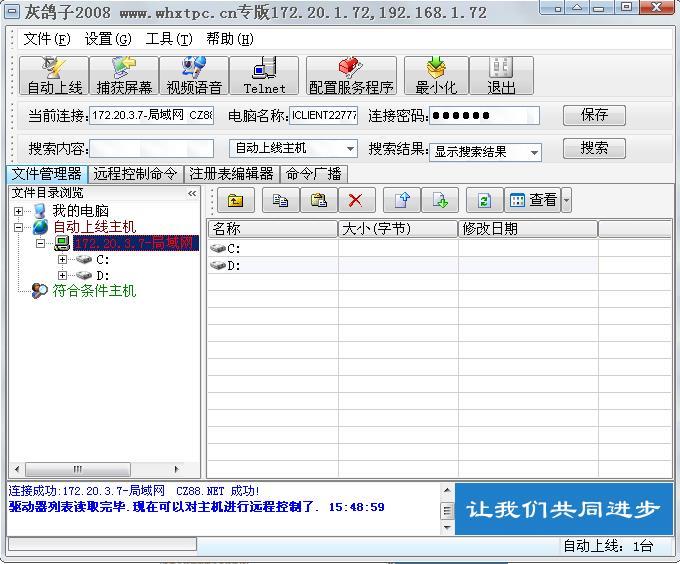

在实验台上启动木马制作实验中生成的服务器端程序。 一段时间后,“自动在线主机”会列出可连接的主机。 此时,输入设置的连接密码。 我们会发现在“自动在线主机”下面列出了运行服务器程序的实验平台的盘符。如下图。此时可以通过文件管理、远程控制命令、注册表等方式对远程主机进行操作编辑、指挥广播。

完成以上实验步骤后,你会发现被木马感染的电脑上的所有信息都可以被你控制和使用,对方无法察觉。

最后告诉大家如何防止被这些远程控制工具控制。 好啦,我介绍一下反远程的方法。

在学习之前,我们先来了解一下远程木马的几个特征,然后根据这些特征,如何判断是否被远程控制以及软件是否存在后门呢?

1. 远程控制的两个一般特征

(1)任何远程控制技术都必须与目标(被控端)建立至少一个TCP或UPD连接。 如果黑客不在线,每隔30秒就会向黑客发出一次连接请求。

(2)任何远程控制木马都会向系统写入至少一个随机启动项、服务启动项,或者劫持某个系统所必需的正常启动项。 并且木马会隐藏并释放在某个目录下。 以方便随机启动。

2、基于遥控连通性的防遥控方法——两条命令判断是否被控制

1.最简单的方法是使用两个命令,一个是“netstat”。 另一个是“任务列表”命令。 这两个命令确实是一个完美的反黑客远程控制方法。 首先,我们在虚拟机中进行了测试。 我们使用灰鸽子主机生成木马并放入虚拟机中运行。

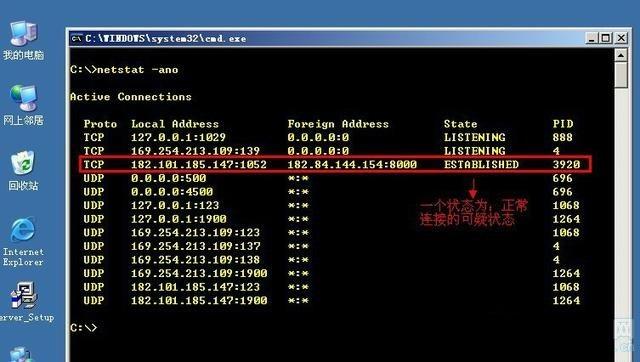

2、确认虚拟机已经被我们的远程控制木马感染后,我们开始执行第一条命令。 首先,连接互联网时,关闭所有与互联网连接的程序,包括杀毒软件、QQ、迅雷等,程序关闭并保存原来的进程。 这对于我们识别来说是非常方便的。 再次打开开始菜单-运行-输入“cmd”。 进入黑色DOS窗口,输入命令“netstat -ano”。 该命令的含义是查看当前网络连接状态。 输入完毕后,我们主要看“state”的状态。 如果是“listening”,则表示该端口正在监听。 您可以放心。 如果它是“已建立”,请小心。 该状态表示正在连接! 我们肯定会想,我们还没有打开任何程序来连接互联网,那我们为什么要连接到远程主机呢? 以下是感染远程控制木马的虚拟机的网络连接状态。

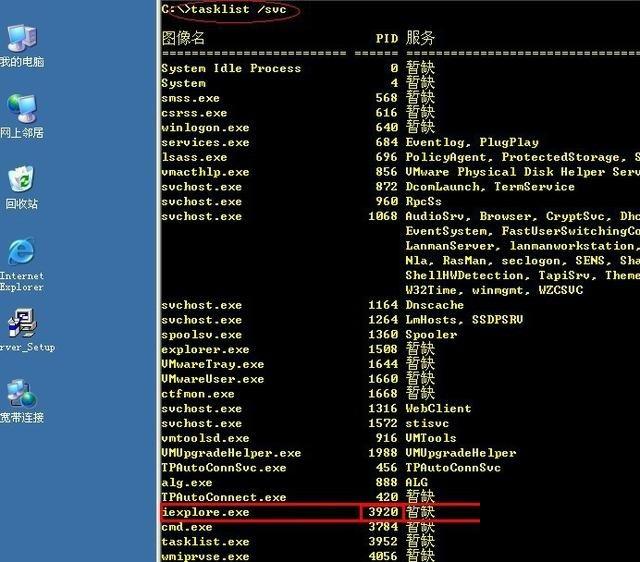

3、此时捕获连接状态的最后一行的PID值为:3920。这就是我们所说的远程控制与目标建立至少一个TCP或UDP连接,这里建立了一个TCP连接,仔细看一下,“Foregin Address”就是外网地址,这个IP地址可以在百度上查询一下,就知道是哪个地区在控制我们的电脑。然后仔细看一下IP地址后面的端口:8000。现在很多主流的远程软件都是8000或者80端口,这就更值得怀疑了,这样我们就可以查看进程,因为木马想要连接的话,必须在内存中运行,否则就无法连接。检查内存中的可疑进程,上面捕获到的连接PID为:3920,我们输入命令“tasklist /svc”,该命令是查看当前进程和PID值以及启动的服务。

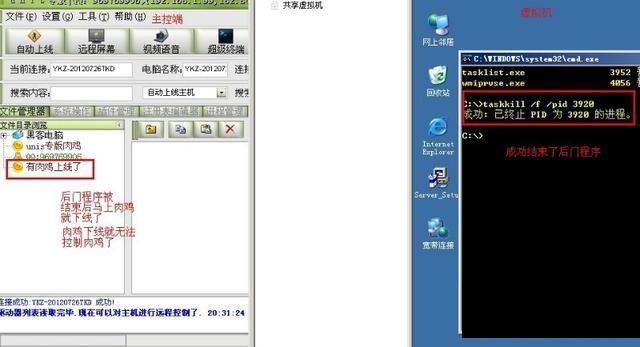

4、通过上面的命令,我们找到了该网络连接对应的PID值为3920的进程,并发现该进程名称为IE进程。 显然有问题,因为我们根本就没有打开浏览器,那么IE进程在哪里呢? 决定性的一点是,这是一个伪装成远程控制木马的进程。 我们应该立即进行扫描,杀死该进程,并从内存中杀死它。 我们输入命令“taskkill /f /pid 3920”。 该命令是强制结束PID值为3920的进程。我们强行清除木马后,发现主控台远程控制软件上的肉鸡立马就离线了。 这样黑客就无法控制了。

5、这里注意,我们只是暂时让黑客无法控制我们的电脑,并结束其远程控制连接过程。 但我们需要知道远程控制的第二个共性。 为了让远程控制软件重新启动系统并继续运行,黑客的远程控制软件必须在被控制者的计算机上写入随机启动项。 ,这个随机启动项是在系统启动时立即运行木马。 运行木马后即可再次上网。 所以我们还需要检测我们的启动项。 许多启动项都会写入注册表。 这里我们列出了木马可能编写的一些启动密钥。

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon 下的 Shell 键值

HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Windows 下的加载键值

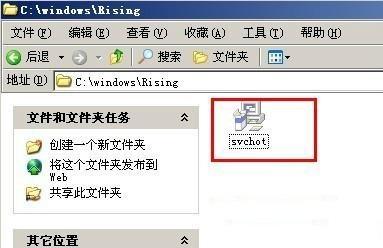

以上是我们列出的可能的自启动木马的注册表项,其中第一个可以通过运行“msconfig”看到。 我们仔细检查了所有可能的随机启动项后,发现没有任何异常。 这时候我们要注意是否是作为服务启动的? 接下来,我们将检查可用的服务。 经过对服务的多次分析,我们发现了一个名为“Rising RavTask Manage”的进程。 之所以可疑,是因为它的启动程序隐藏在“C:\WINDOWS\Rising\svchot.exe”程序中。看了我之前的技术文章《Svchost.exe进程分析》,我立刻就可以看出这是一个伪装的文件类似于svchost,我们找到该目录后,会发现该文件仍然被系统隐藏了。文件,那就更可疑了,有一个程序也被设置为被系统隐藏了!可疑!一般情况下,所有的重要的系统文件会被隐藏,如果你对系统足够了解的话,可以看到非系统文件居然被隐藏了!这绝对是非常可疑的,这个时候你可以去百度下载这个文件!!

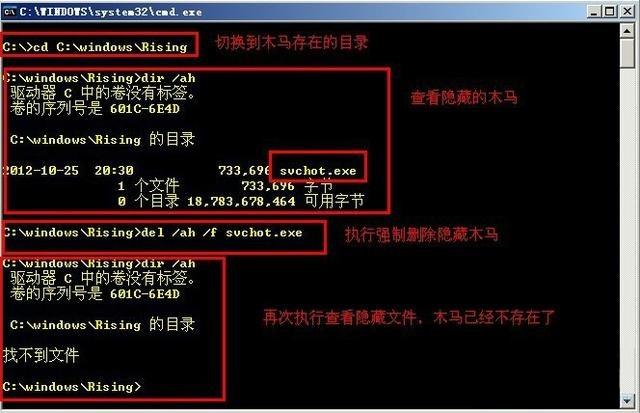

6、切换到CMD下的目录,强制删除该进程。 切换到目录后输入命令“del /ah /f svchot.exe”即可强制删除隐藏木马。

7、此时灰鸽子远程控制软件教程,隐藏的服务启动木马我们已经杀掉了。 您可以停止该服务,或者通过sc delete删除该服务。 这里就不详细说了,因为服务启动的木马已经被杀了,即使服务存在。 启动程序也找不到。 我们这里重启一下虚拟机,看看网络连接是否还会与黑客建立TCP远程控制连接?

3.基于远程控制的常见反黑客远程控制方法——两个软件判断是否存在后门

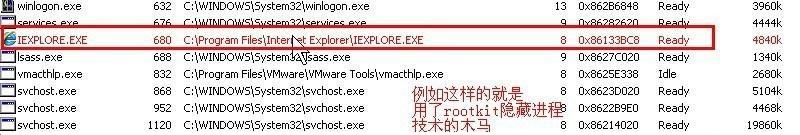

1.这两个工具是icesword(中文:冰刃)和SSM软件。 第一个软件主要用来对付一些DLL进程注入或者带有Rootkit的木马。 所谓Rootkit就是隐藏的意思。 此类木马具有隐藏网络连接状态、隐藏进程的功能。 但使用iceword可以看到这个内核级隐藏木马。 例如下面是GHOST木马的DLL注入。 它通过DLL注入到svchost.exe进程中。 可以从icesword中找到可疑的dll模块。 如果不明白,可以查看我之前的技术文章《svchost.exe进程分析》。

而且大家都说“Svchost.exe”如果连接到外部IP就一定要控制,这也是有道理的。 因为现在的遥控器比如幽灵、铂金遥控器都有这种现象。 该DLL被注入到“svhochst.exe”进程中进行控制,所以就会有连接。 一般来说,“svchost.exe”除了微软更新的时候可能会有到美国IP的连接,但其他时候不会有到外界的IP连接。 通过360网络连接就可以直接看到。

Icesword中的进程全部显示为黑色。 如果存在红色进程,则通常是使用内核级rootkit技术的木马。 此类木马一般无法通过任务管理器或tasklist /svc查看进程,但可以用冰人快速查看,如下图:

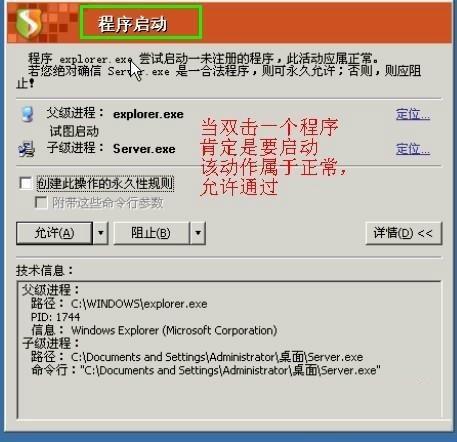

2.icesword这个软件非常强大。 我这里就不详细说了。 我在上面已经举了例子。 下面说说SSM工具的使用。 首先,让我在虚拟机中安装这个软件。 并打开这个软件。 打开这个软件后,只要我们运行任何程序,就会出现报警,说明该软件执行了哪些操作! 这里我们复制一个灰鸽子远程控制木马到我们的虚拟机中。 当我们点击远程控制木马时,SSM立即报警并提示程序启动。 这个动作是正常的,因为程序需要资源管理器图形程序进程。 开始了。

今天就这样。 我会每天持续更新黑客知识。 最后,希望大家都能学会破坏,但不被允许。 最重要的是做一个善良的人! ! !