据 The Hacker News 报道,攻击者正试图绕过 Google Play 商店的安全保护。 安全研究人员还发现了一种以前未记录的 Android dropper 木马,目前正在开发中。

荷兰网络安全公司 ThreatFabric 的 Han Sahin 在一份报告中指出,该恶意软件试图使用一种前所未见的新技术来感染设备,从而传播极其危险的 Xenomorph 银行木马,让犯罪分子能够在受害者的设备上感染受害者。 对设备进行欺诈攻击。

该恶意软件被ThreatFabric命名为BugDrop,是一款专门设计用于应对Android系统更新引入的新功能的滴管应用程序:使恶意软件难以向受害者请求辅助服务权限。

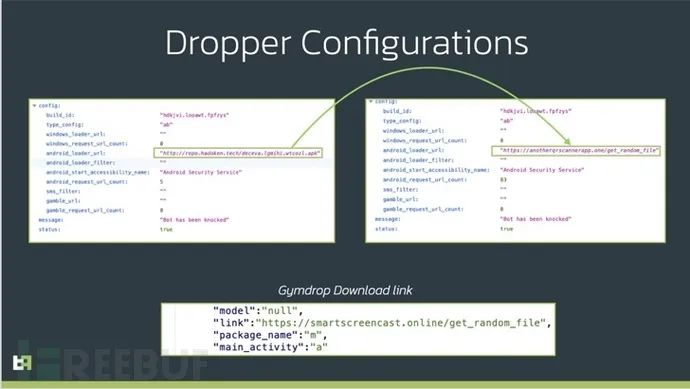

ThreatFabric认为,BugDrop恶意软件的始作俑者是臭名昭著的“Hadoken Security”网络犯罪组织,该组织也是Xenomorph/Gymdrop等一系列Android恶意软件的幕后黑手。

从以往dropper木马的表现来看,此类银行木马通常会使用无害的dropper应用程序部署在Android系统上。 滴管程序将伪装成生产力或实际应用程序。 一旦用户安装它们,用户就会被诱骗授予侵入性权限。

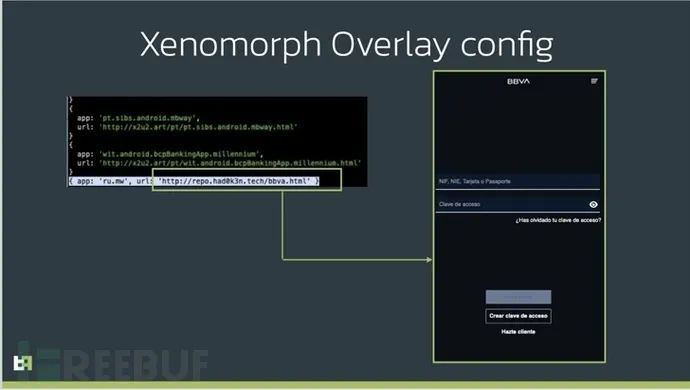

例如,可读取手机屏幕内容并代表用户执行操作的Accessibility API就被攻击者广泛滥用。 攻击者可以利用它来捕获更敏感的用户数据,例如帐户密码和财务信息。 这是通过当受害者打开所需的应用程序(例如加密货币钱包)时注入从远程服务器检索到的虚假登录表单来实现的。

鉴于大多数这些恶意应用程序都是旁加载的,只有用户允许从未知来源安装才有可能,谷歌已在 Android 13 中采取措施阻止 Accessibility API 访问以从 App Store 程序步骤之外安装应用程序。

但这并没有阻止对手试图绕过这种受限的安全设置。 输入 BugDrop,它将自己伪装成二维码阅读器应用程序。 安全人员进行实际测试,通过基于会话的安装过程部署恶意负载。 安全人员进一步强调,“攻击者正在使用此类恶意软件安卓软件开发平台,以便能够在受感染的设备上安装新的 APK,以测试基于会话的安装方法,并将其集成到更复杂的植入程序中,这将是未来的趋势。” 这是很有可能发生的事情。”

如果上述改变成为现实,可能会使银行木马更具威胁性,甚至能够绕过安全防护系统,给用户造成严重损失。

ThreatFabric还表示,“随着BugDrop逐渐改进当前的各种缺陷,攻击者在与安全团队和银行机构的战争中拥有了新的强大武器安卓软件开发平台,这足以击败谷歌目前使用的解决方案。 谷歌和安卓需要保持警惕。”