众所周知,高级持续性威胁(APT)组织对于世界任何一个国家的网络安全无疑都是重大威胁,特别是那些受到国家政府支持的APT组织。

在所有APT组织中,疑似来自朝鲜的“Hidden Cobra”尤为活跃,其主要攻击目标均为美国及全球重要行业,如航天、通信、金融等。

2017年,FortiGuard威胁研究与响应实验室曾分析过一款疑似由APT组织开发的名为“FALLCHILL”的远控木马,近日,他们捕获到另一款与FALLCHILL有诸多相似之处的远控木马(“NukeSped”)样本,认为其很有可能由Hidden Cobra开发。

远控木马样本概述

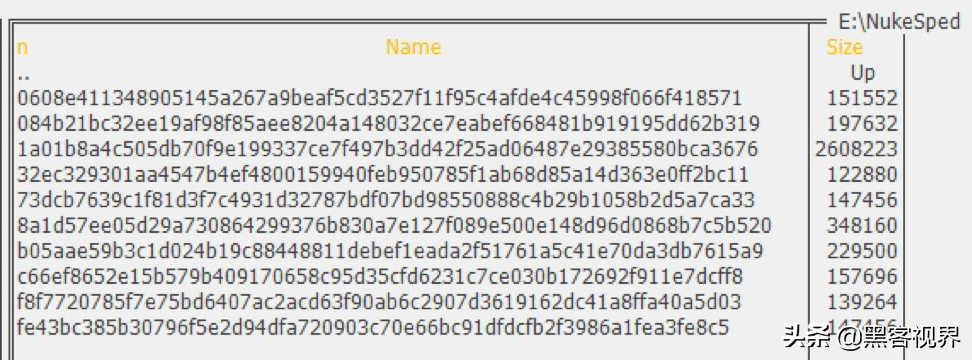

FortiGuard 实验室分析的 RAT 样本摘要如下:

图1. 远程控制木马样本

总体来看远程木马软件,大部分样本均具有以下相似特征:

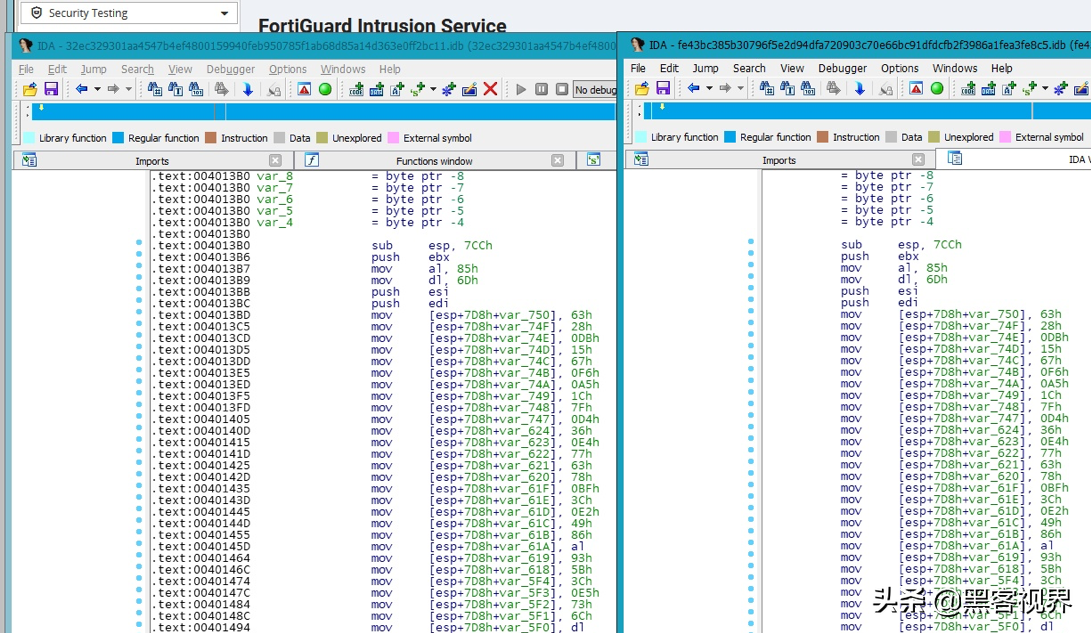

除此之外,它们的代码非常相似:

图 2. 代码重用

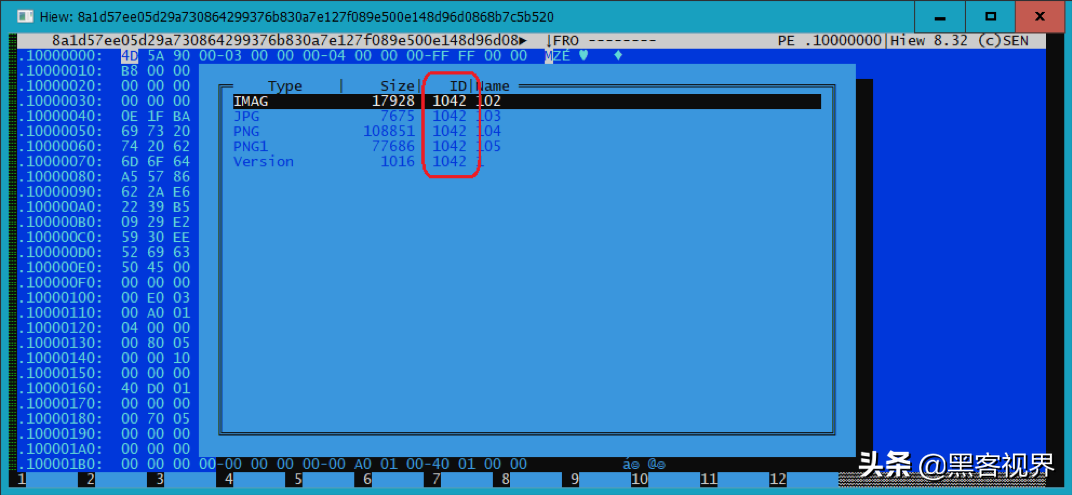

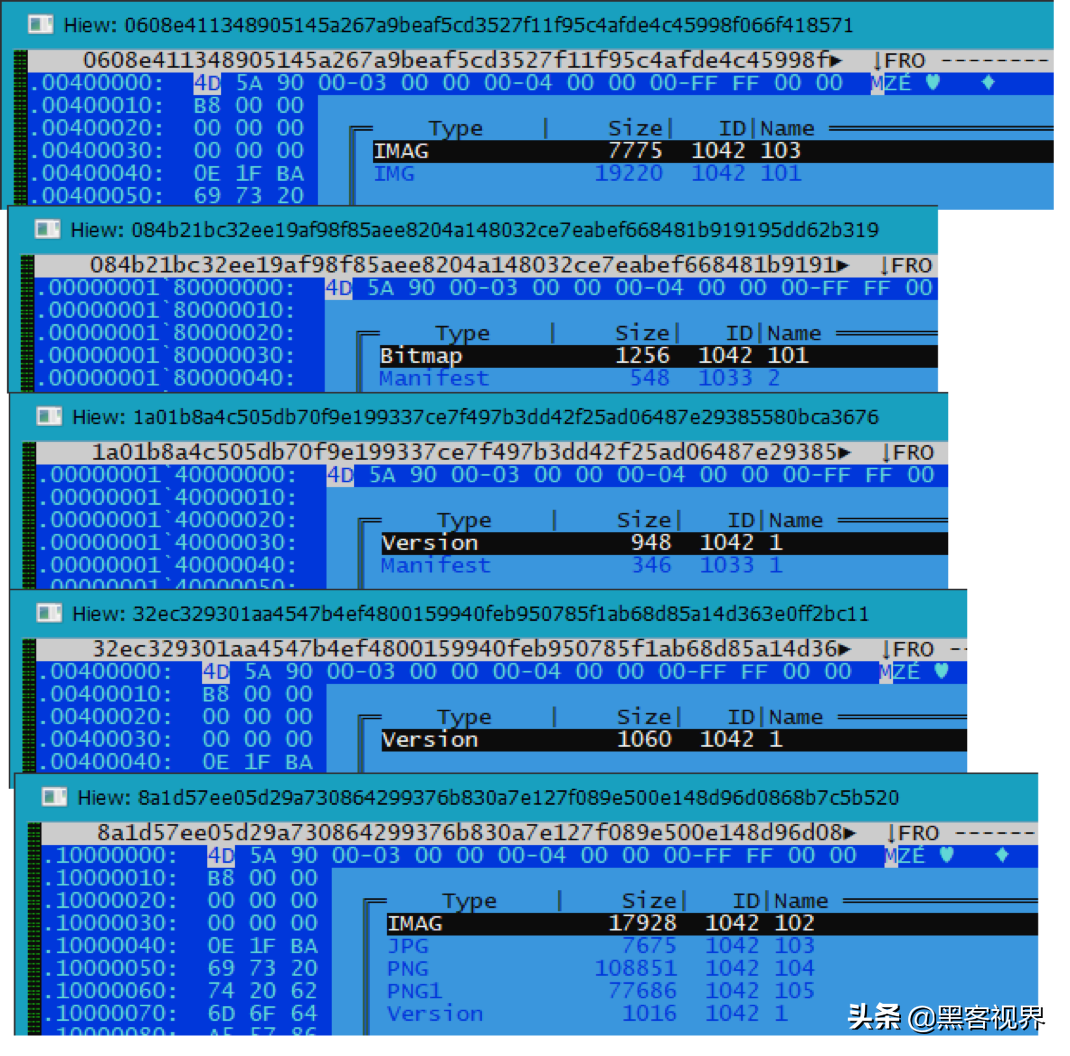

一般来说,资源部分会提供很多恶意软件来源的线索,例如NukeSped中的语言ID。

图 3. 语言 ID

可以看到,每个样本在资源部分都有一个语言ID,大部分都是“1042”。

图4. 大多数样本的语言ID为“1042”

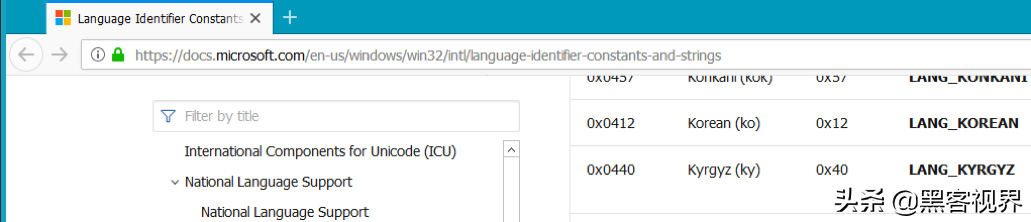

根据微软发布的“语言标识符常量和字符串”远程木马软件,1042(0x0412)是韩语语言标识符。

图 5.LANG_KOREAN

远程控制木马的功能

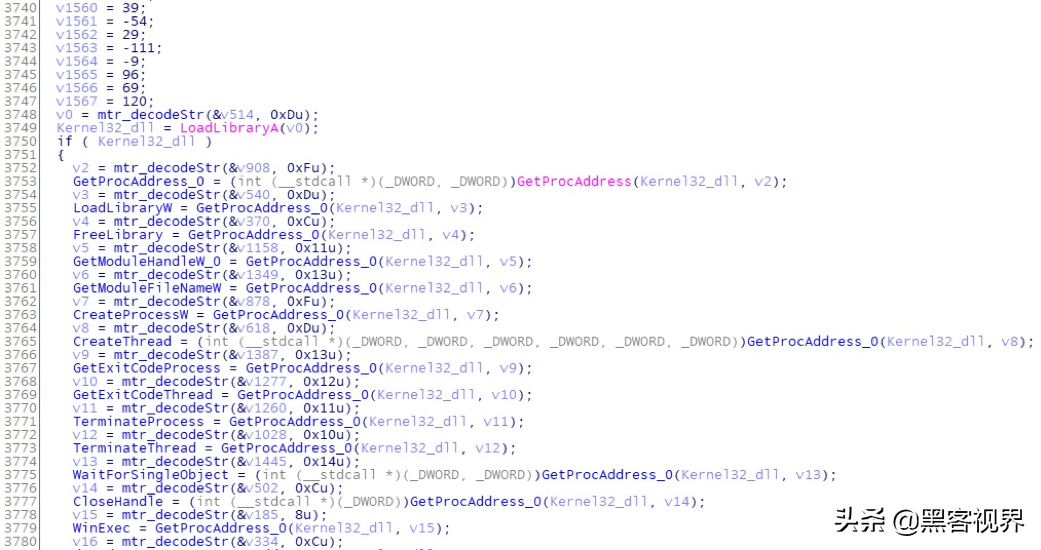

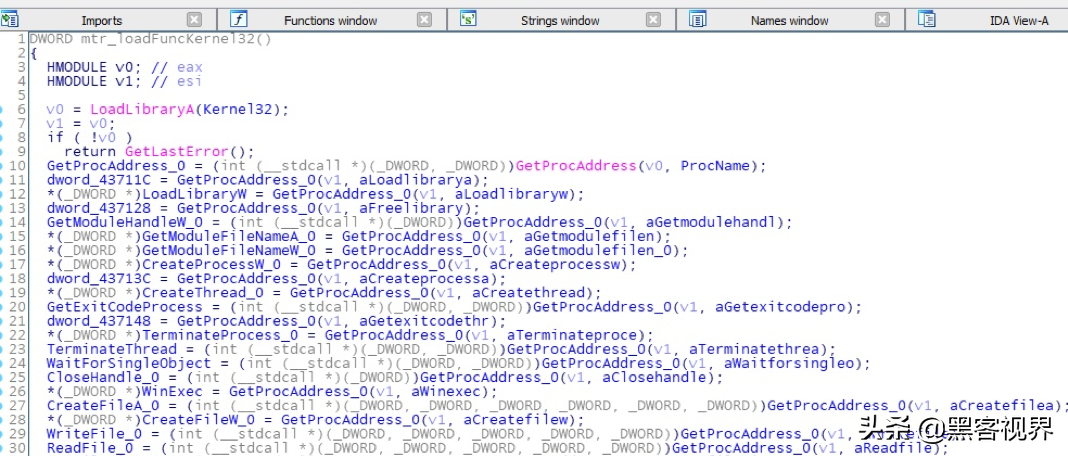

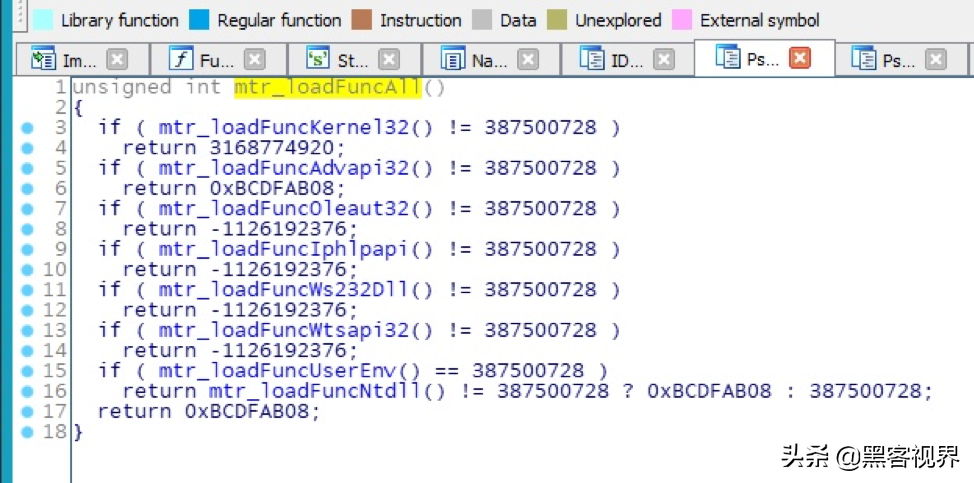

NukeSped 旨在动态解析函数并加密 API 名称以阻碍静态分析。

图6.解密后的API

图 7. 函数表

图 8 主 DLL

为了在受感染的机器上实现持久驻留,NukeSped 将自身插入到“运行”注册表项中。

图 9. 持久性

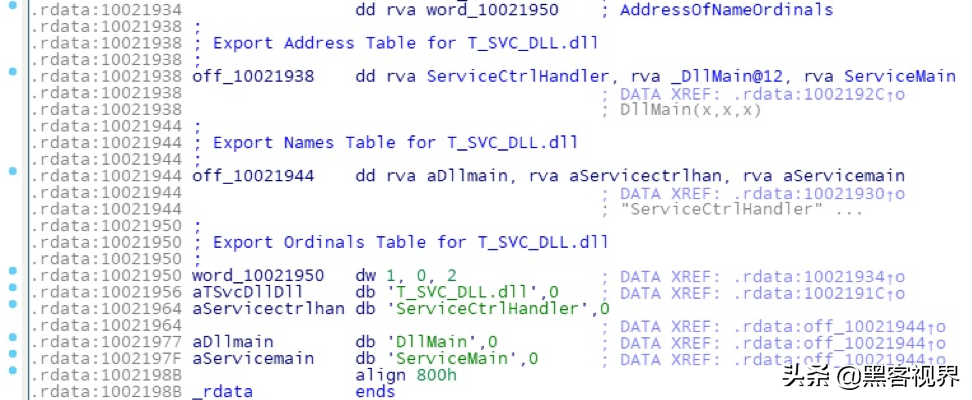

此外,它可以将自身安装为一项服务。

图 10. 服务

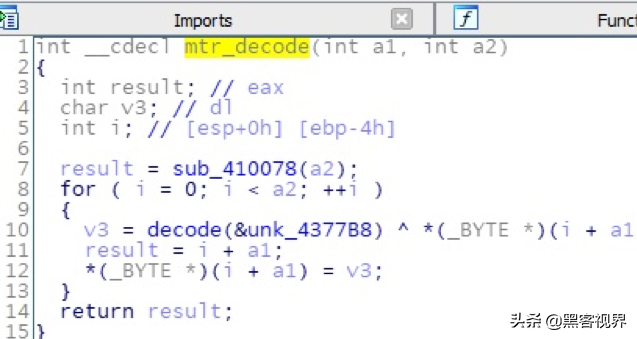

通过逆向工程,FortiGuard 实验室找到了用于解码字符串的算法。

图 11. 解码例程

显然,NukeSped 使用了基于 XOR 的自定义加密算法。

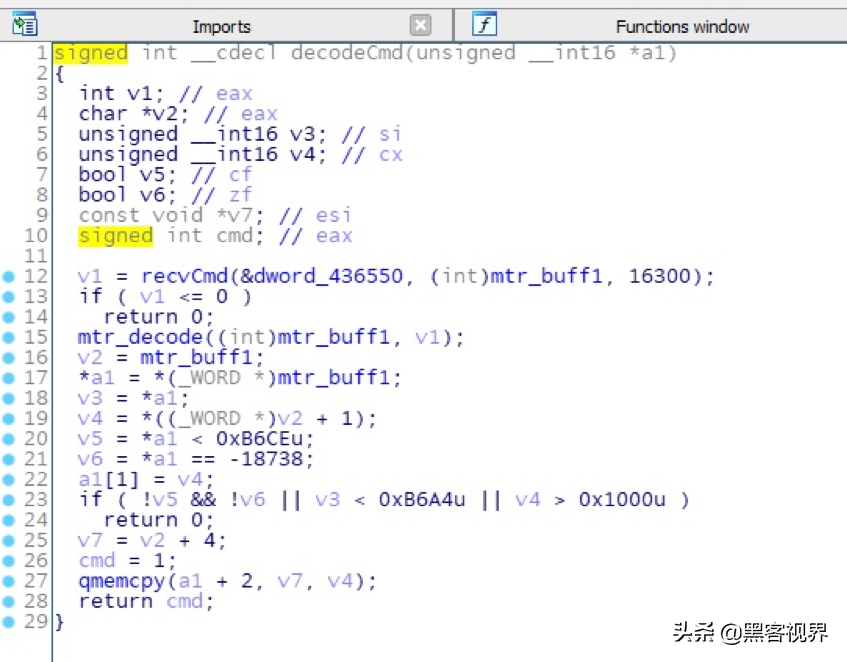

有了这些信息,就可以使用 encodeCmd 来解密来自远程攻击者的命令。

图12.解密命令

图 13. Shell 逻辑

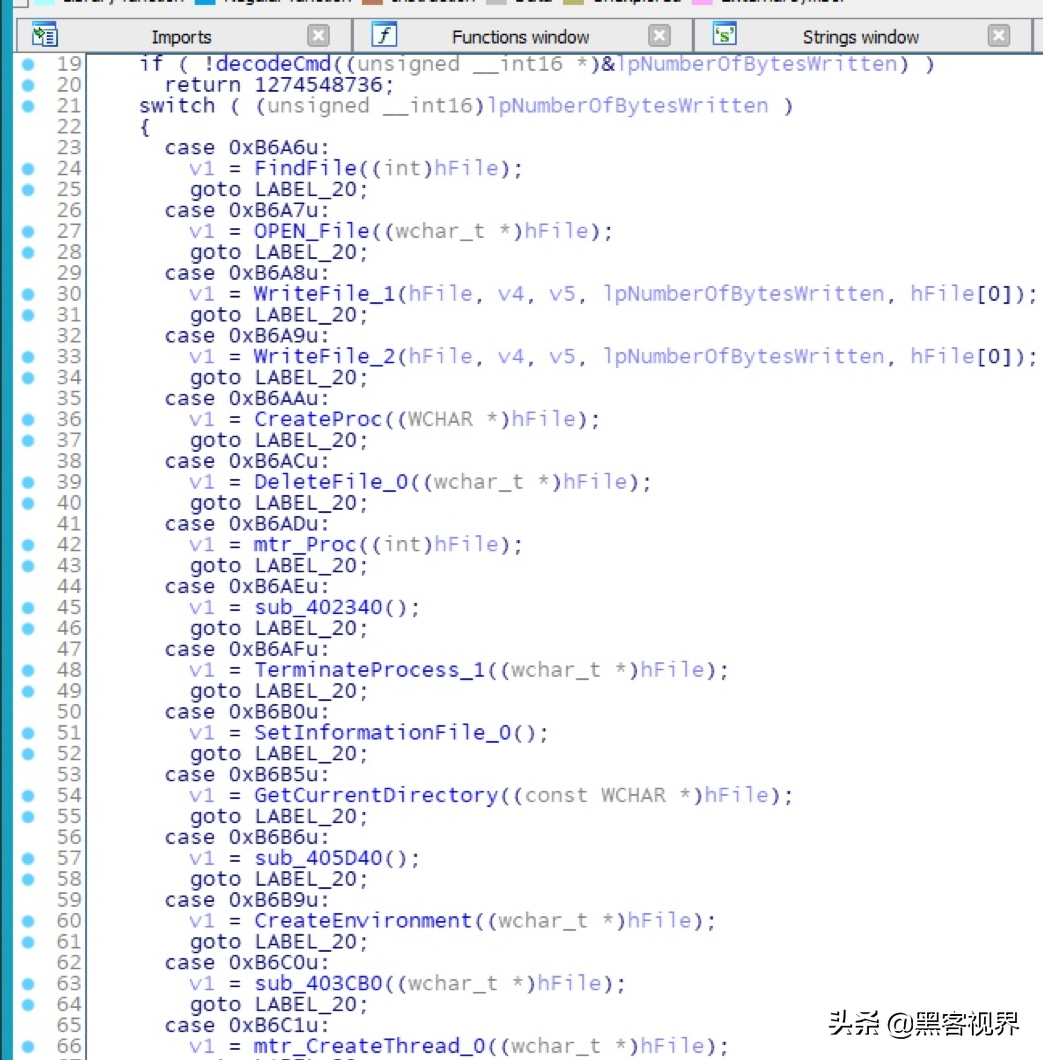

与典型的 RAT 一样,NukeSped 会监听传入的命令,执行这些命令,然后做出响应。完整的控制流图 (CFG) 如下所示:

图 14. 控制流图 (CFG)

通过对上图逻辑进行逆向工程,FortiGuard实验室发现了许多典型的远控木马功能:

远程控制木马归因

NukeSped 加密字符串的模式、API 加载字符串的方式、函数表和主要函数都让人联想到 FALLCHILL。

图 15:FALLCHILL 中的 Shell 逻辑

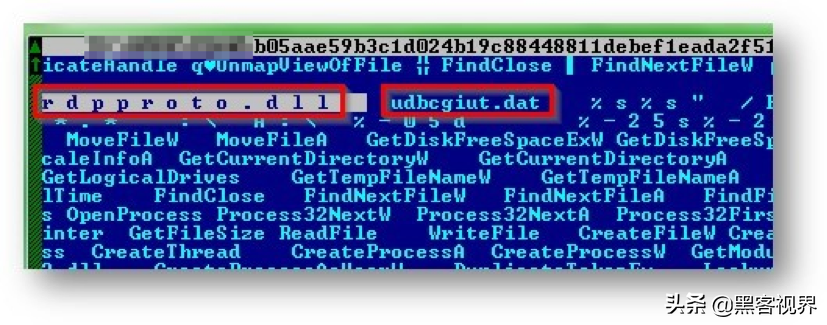

此外,它们都具有类似于以下的加密 blob,以及相同的文件名引用。

图 16. 加密 Blob

图 17. 文件名

最后,NukeSped 的大部分样本(约 70%)都包含韩文。

鉴于以上证据,FortiGuard 实验室认为 NukeSped 很可能是由 HIDDEN COBRA 创建。