吉文奇在2月17日报告说,今天,国家计算机病毒应急响应中心(CEVERC)和其他机构发布了公告,宣布宣布捕获许多伪造的“ DeepSeek”官方Android Apps,专门针对我国家的国内用户,包括Android Platform Mobile在内特洛伊木马。经过分析后,这些应用程序可能是特洛伊木马病毒的新变体。此外,Windows和MacOS上也出现了类似的恶意程序。

▲国家计算机病毒应急响应中心的相关公告(照片来源:CEVER)

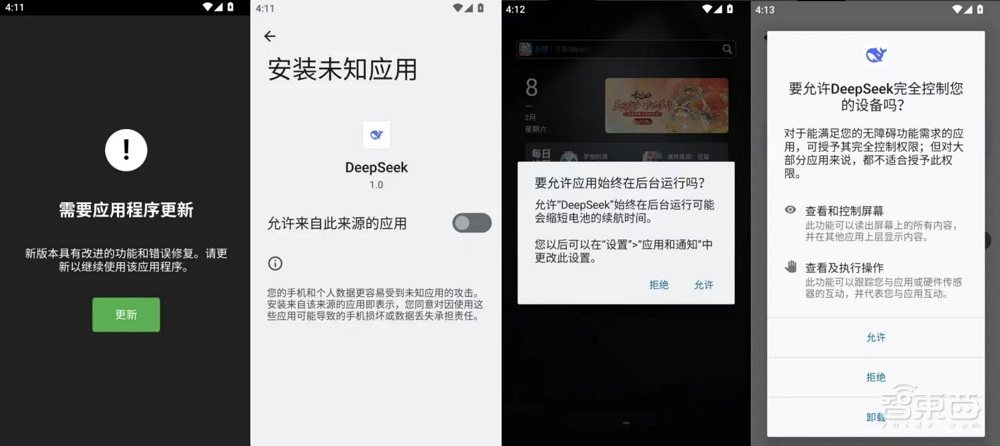

用户单击以运行伪造应用程序后,该应用将提示用户“需要应用程序更新”,并诱导用户单击“更新”按钮。

▲恶意应用伪造的DeepSeek官方应用程序(照片来源:CEVEC)

用户点击后,他将提示安装所谓的“新版本” DeepSeek应用程序。这实际上是一个包含恶意代码的子安装程序包,并将诱使用户授予其背景权限以运行和使用可访问性服务。通过移交这些权限,基本上等同于将手机的控制权交给该恶意应用程序。

▲DeepSeek应用中的几个违规行为(照片来源:CEVER)

同时,恶意应用程序还包括恶意功能,例如阻止用户短信,窃取地址书籍,窃取移动应用程序列表以及侵犯公民的个人隐私信息的恶意行为,并防止用户卸载。

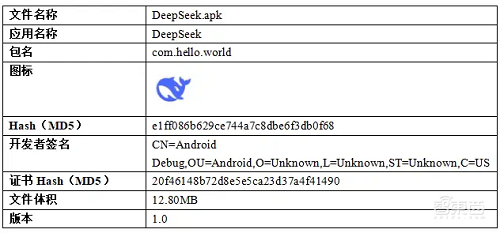

国家计算机病毒应急响应中心已经暴露了病毒样本信息。这个假应用程序的大小仅为12.80MB,比真正的DeepSeek Android应用程序大约3MB。

▲有关伪造DeepSeek应用程序的相关信息(照片来源:CEVER)

根据国家计算机病毒紧急响应中心的数据,自2025年1月以来,DeepSeek的AI模型吸引了全球广泛的关注,其官方应用程序在许多国家和地区的应用市场中排名最高。但是,这种流行的现象也被网络犯罪分子所利用。这次发现的移动特洛伊木马是使用简化的中文创建的伪造的DeepSeek手机Trojan,显然是针对中国用户的。

网络犯罪分子很可能会使用恶意应用程序进行电信和网络欺诈活动,从而诱使用户安装移动特洛伊木马,从而从非正式的渠道伪造DeepSeek,从而对用户的个人隐私和经济利益构成了重大威胁。

除了伪造Android客户端的“ DeepSeek.apk”外,国家计算机病毒协作分析平台还发现了用于Windows和MacOS平台的假冒程序,例如“ deepseek.exe”,“ deepseek.exe”,“ deepseek.msi”和“ deepseek.msi”和“ deepseek.dmg” 。由于DeepSeek尚未为这些平台启动官方客户,因此这些文件是恶意程序。

可以看出,伪造的DeepSeek已成为网络罪犯的新手段。预计假冒人工智能应用程序的病毒木马数量将在未来继续增加。用户需要保持警惕,以免从非官方渠道下载和安装此类应用程序。

对于已下载的可疑文件,用户可以访问国家计算机病毒协作分析平台(Virus.cverc.org.cn)进行上传和测试。

除了这次正式曝光的假应用程序外,许多国内计算机和网络安全公司还暴露了与DeepSeek相关的在线骗局。

根据Qi'anxin XLAB实验室的报告,截至2025年2月3日,已经发现了2,650多个伪造的DeepSeek网站。这些网站犯了欺诈:

类似的域名和接口:使用与DeepSeek高度相似的域名和接口设计来误导用户。

假订阅和投资:欺骗用户支付高订阅费,甚至推出了伪造的“ DeepSeek Blessing” Air Coins和欺诈性网站,这些网站声称能够购买DeepSeek的原始股票。

网络安全公司天龙毒素助理总裁王Yuanyuan在接受CCTV采访时说,一些攻击者使用DeepSeek的名字在Python软件包索引(PYPI)上发布恶意软件包(PYPI),诱使开发人员下载和执行它们,从而窃取敏感的信息信息。

Deepseek伪造的骗局的频繁发生揭示了“自由骑行”网络犯罪分子的本质 - 他们使用流行技术的交通股息来创建伪造应用程序,恶意软件和假网站,以尝试利用公众对新技术的追求。对于普通用户而言,保持镇定比面对Deepseek的热潮盲目追逐更重要。