近日,亚信安全威胁情报中心获取了银狐远程控制样本,通过远程控制终端生成了payload并对其进行了分析,还原了银狐组织的完整攻击流程。 建议相关用户部署全面的防病毒产品,并积极采取相关措施。

银狐木马简介

攻击者总是会在个人服务器上部署网络钓鱼页面,然后通过传播恶意链接将受害者引导至这些页面。 这种方法很容易被网络安全系统检测到。 现在该组织直接将钓鱼 HTML 页面存储在云存储桶中。

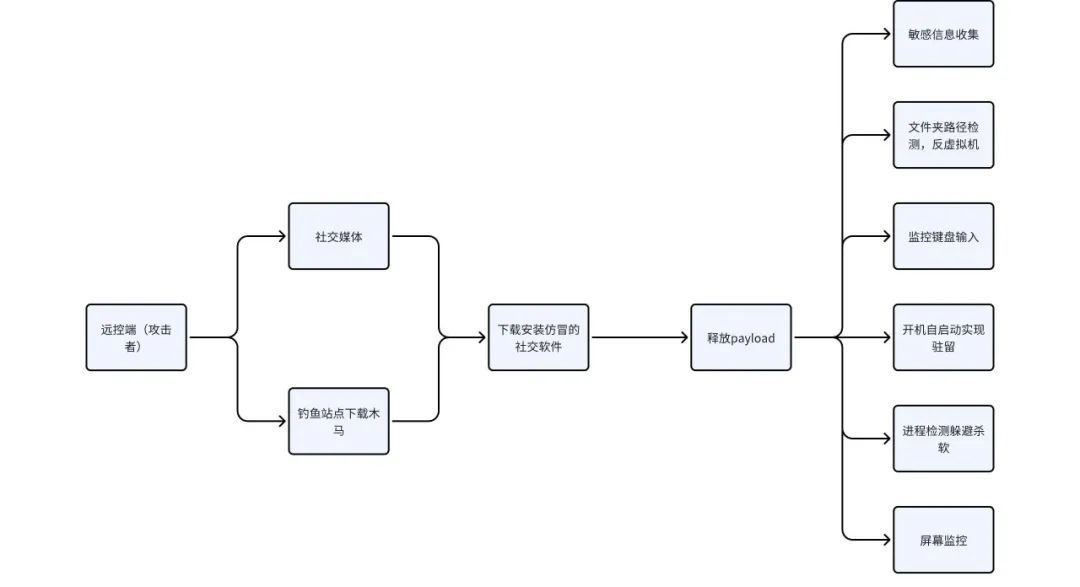

投递方式包括邮件钓鱼、水坑、微信社交工程投递木马等。水坑攻击中存在数十种假冒软件,包括但不限于WPS软件、PDF软件、CAD软件、qwbpro(奇微宝)、微信、加速器、压缩软件、 PPT、美图秀秀、向日葵软件等。初始加载:exe、chm、msi。

【图1.1银狐流程图】

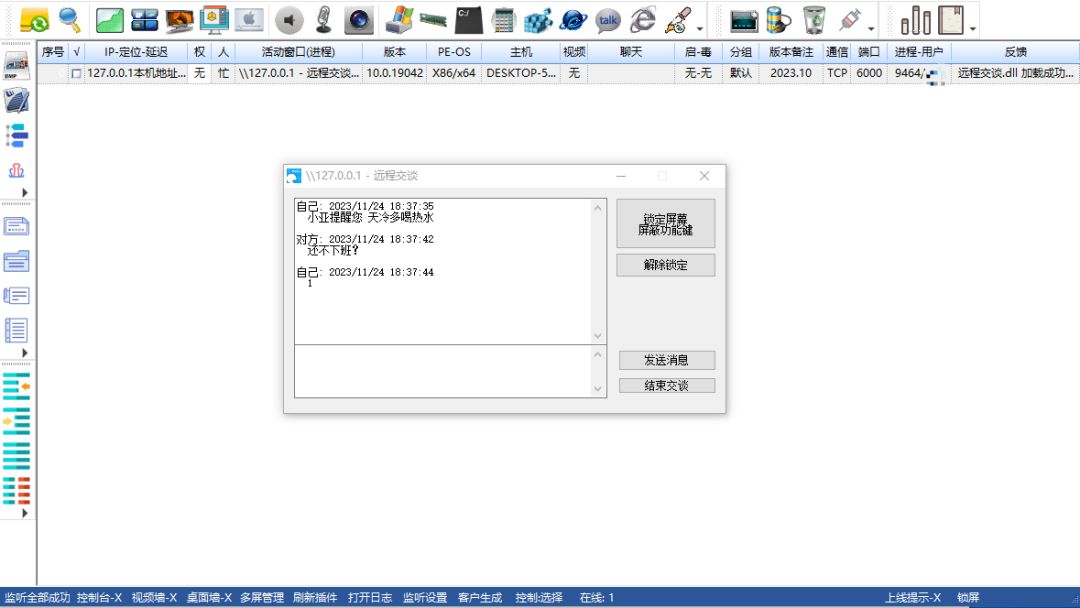

远程控制终端分析

Silver Fox具有TCP和UDP协议主机上网方式,集成了键盘记录、视频查看、文件管理、系统管理、语音监听、文件操作、命令执行、反虚拟机、权限提升等功能。 默认端口为 6000。

远程控制端可以选择是否对样本进行upx打包。 以往对银狐样品的分析中,发现该组织采用upx填料,且方法一致。

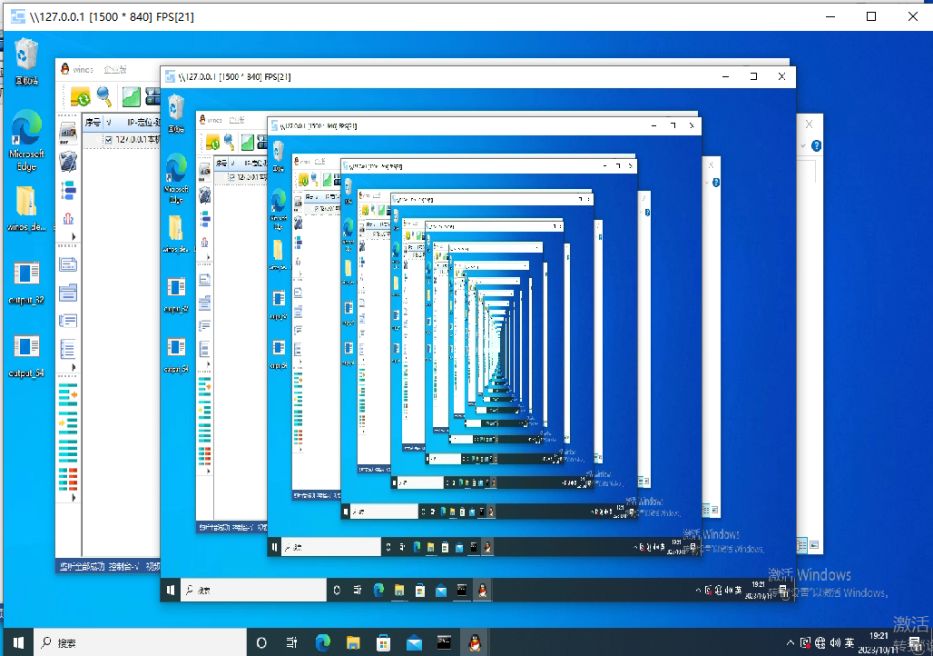

【图2.1远程控制端截图】

【图2.2木马生成示例】

将会自动生成x86和x64架构的样本,如图2.3所示:

【图2.3生成木马】

远程控制终端导入的功能模块(x86和x64相同)

【图2.4 远程控制终端功能部分】

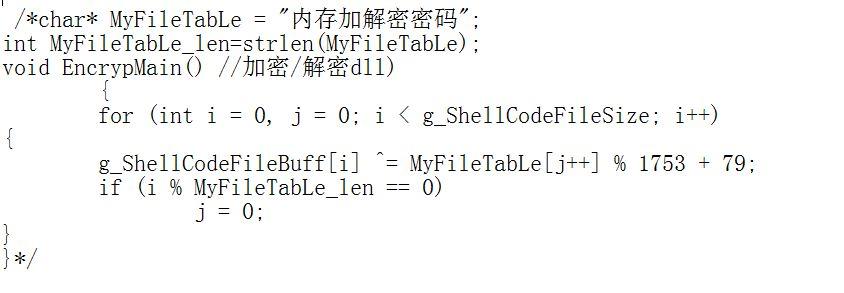

使用开源 dll2shellcode 在加载到内存之前解密密码:

【图2.5加解密算法】

【图2.6 远程控制通信示例】

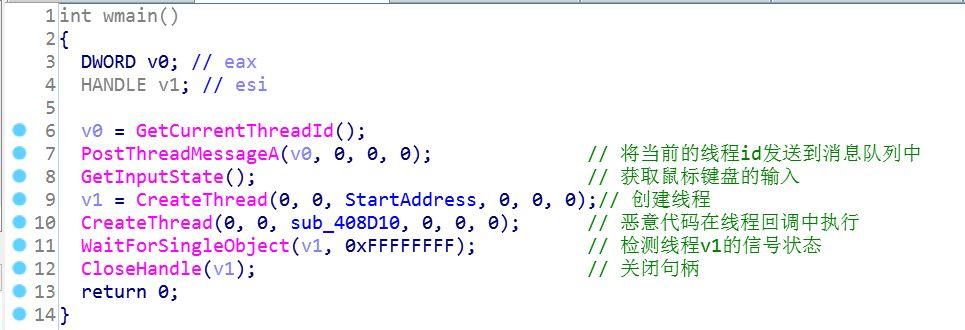

受控端木马分析流程

流程分析:

【图3.1主要功能部分】

【图3.2初始化示例】

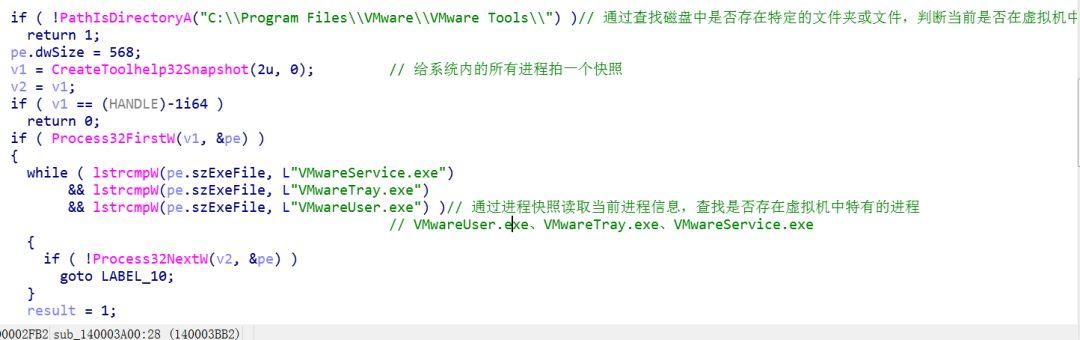

该示例检测磁盘上是否存在文件夹“C:\\Program Files\\VMware\\VMware Tools\\”和进程“VMwareService.exe、VMwareTray.exe、VMwareUser.exe”。 如果存在实现远程控制的木马软件,就会进入while无限循环。 ,达到反虚拟机的目的

【图3.3 反虚拟机】

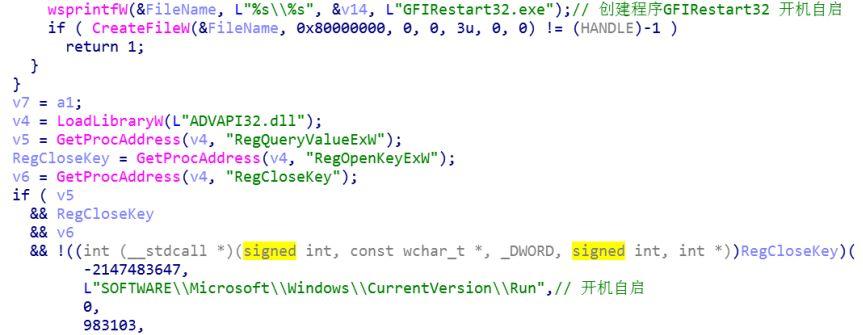

如果获取到指定路径,则创建GFIRestart32.exe,实现开机自启动。 否则,写入“SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run”注册表项以实现开机自动启动。

【图3.4 开机自动启动】

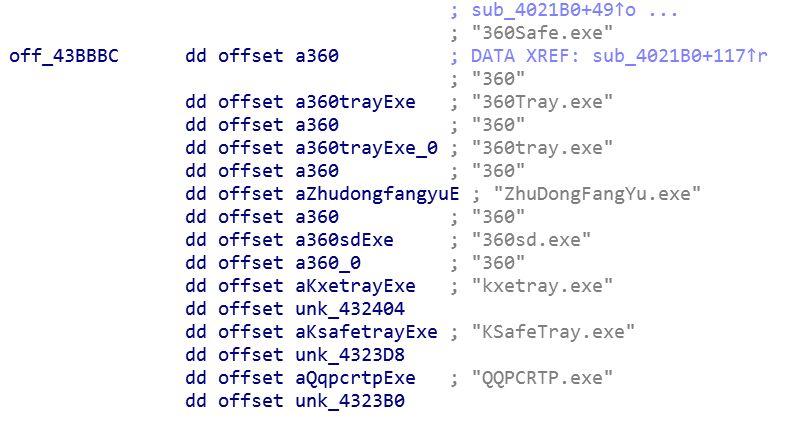

它会检测一些终端安全软件,以避免杀毒软件:

【图3.5进程检测列表】

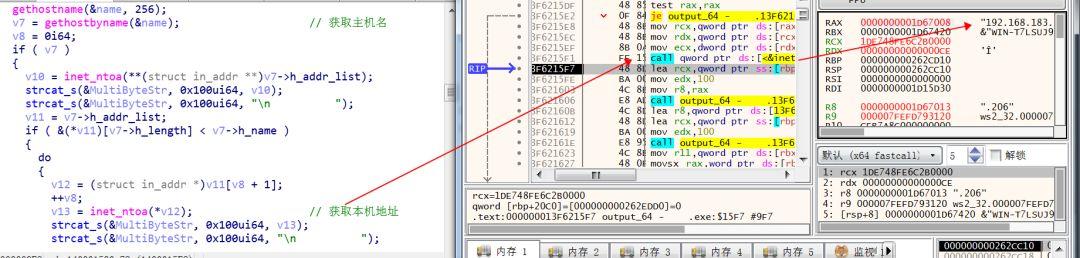

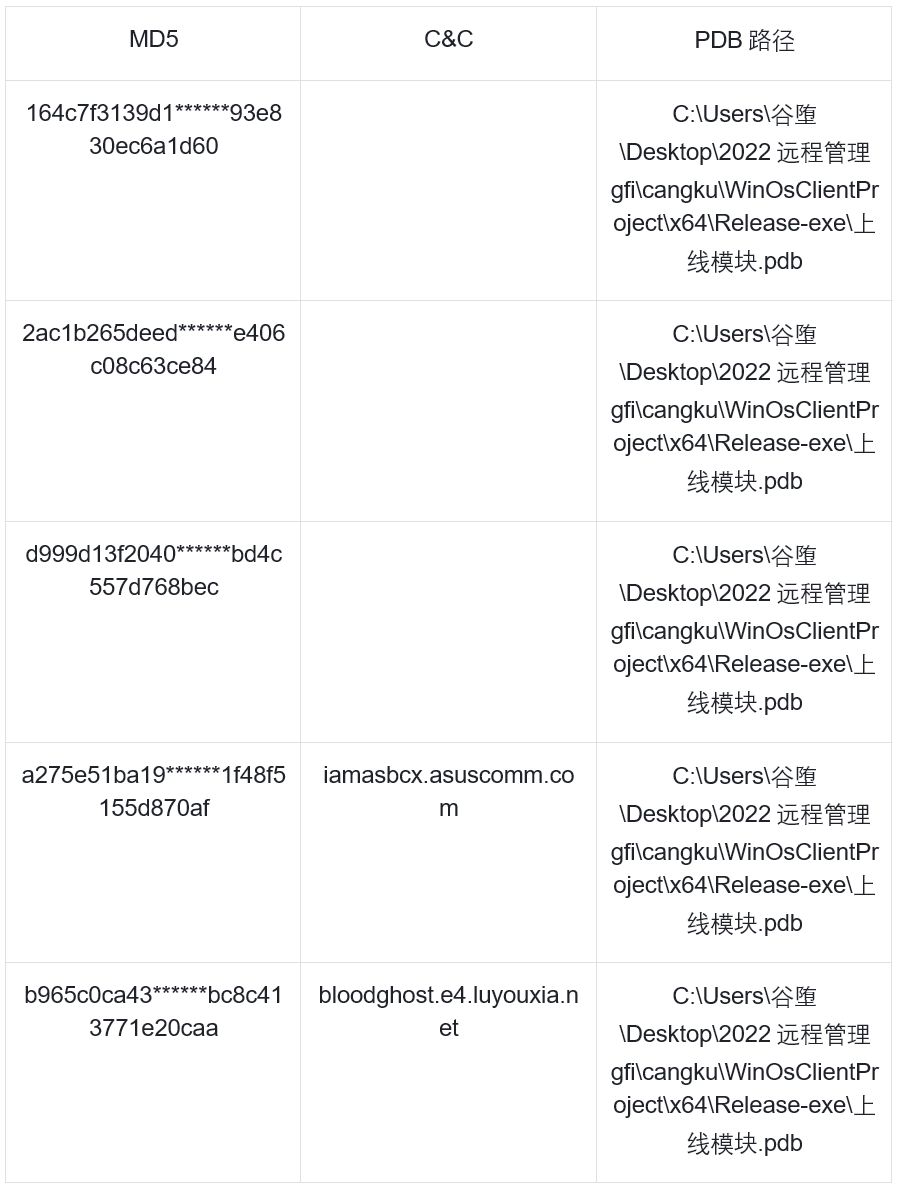

数据传输使用CClientSocket类实现示例通信:

【图3.6 通讯示例】

收集的主机信息主要包括:主机名、本地地址信息、系统版本信息、操作系统版本信息、cpu型号、系统架构、驱动信息、目录和磁盘号属性。 该信息稍后将被加密并用作在线地址。 发送至远程控制终端。

【图3.7信息收集】

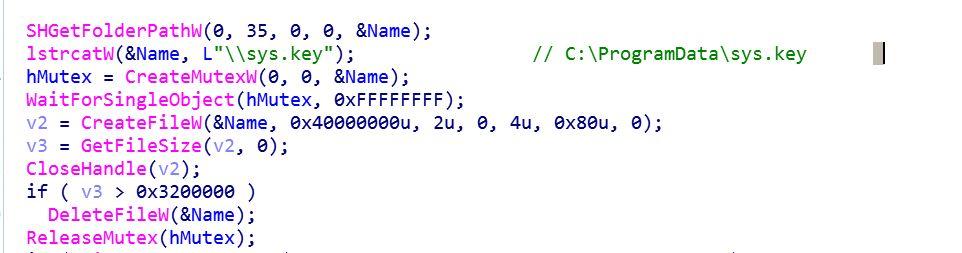

创建互斥体以防止多次打开。 具体步骤是拼接路径并创建名为“C:\ProgramData\sys.key”的互斥体:

【图3.8互斥体】

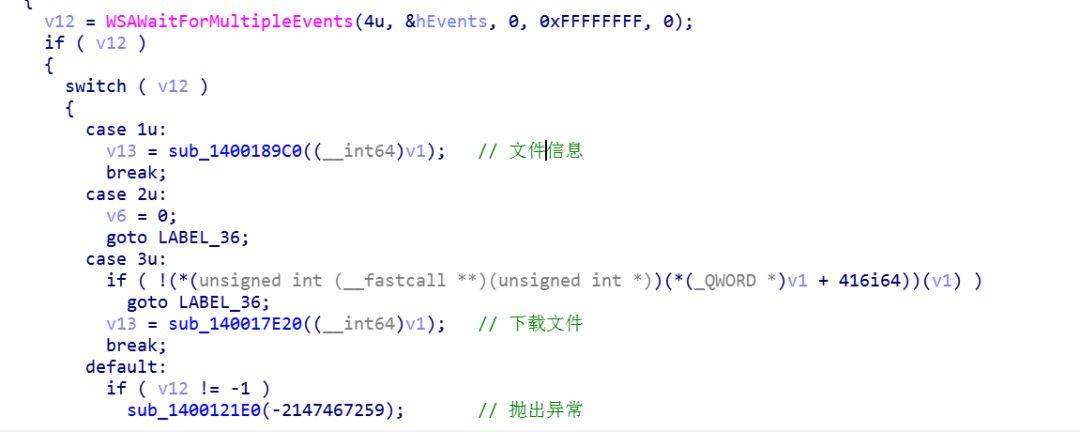

上传和下载文件部分:

【图3.9命令部分】

该远程控制木马的远程控制功能,如文件传输、截图、键盘记录、收集用户系统信息、遍历是否有网络分析工具等,都可以通过以上方式从远程控制端和被控端进行显示分析。

通信协议分析

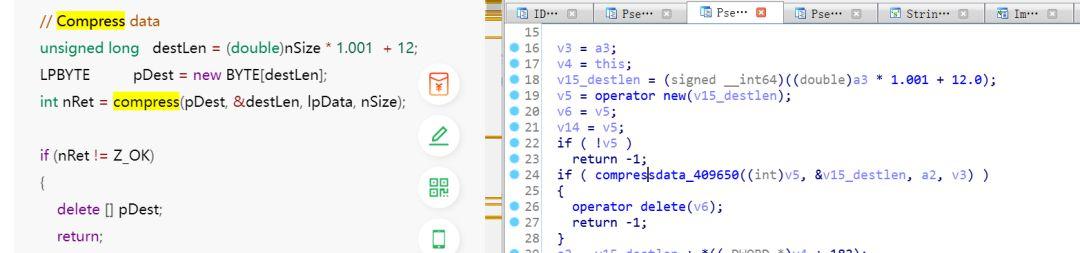

通过对比gh0st 3.6版本的源代码,我们注意到该样本使用了相同的操作流程,因此我们可以推断这是gh0st的修订版本。

本示例使用开源压缩库zlib-1.2.11来传输数据。 这种方式的优点是传输速度快、稳定,可以支持无限数量的在线主机。 同时,该样本具有同时控制数万台主机的能力。

【图4.1 zlib源码对比】

字符串中出现了zlib的版权和版本信息:

【图4.2 zlib字符串】

通常,此类远程控制工具的典型数据结构包括特定的识别码,后面是Zlib压缩的数据。 判断是否使用Zlib压缩,我们可以通过观察数据流中的压缩头标识来判断。 一般来说,Zlib头标识符是\x78\x9c。 抓包样本,可以看到主机信息拼接后的结构大致如下:

【图4.3 在线包】

样本归因

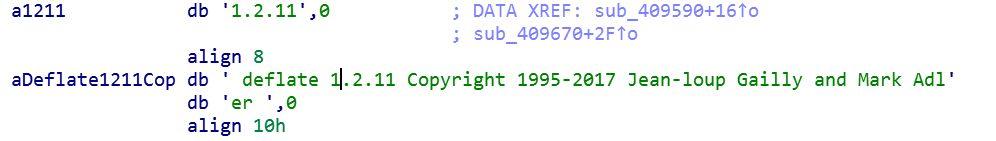

与远程控制 pdb 路径关联的示例哈希如表 4.1 所示:

【表4.1 远程控制终端ioc】

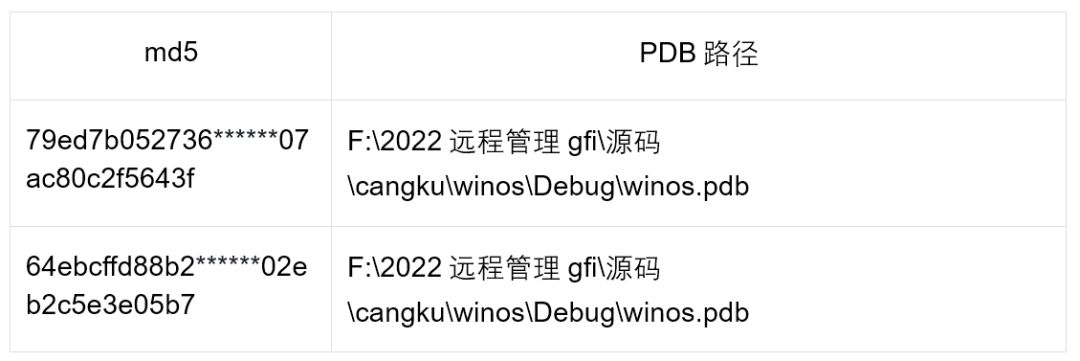

与 pdb 路径关联的有效负载如表 4.2 所示:

【表4.2有效负载ioc】

综上,结合样本的同源特征,判断该样本属于银狐木马。

总结及处置建议

Silver Fox作为一种恶意远程控制工具,通常将payload隐藏在各种常用软件的导入文件中,挂载到假冒网站上实现远程控制的木马软件,通过黑白方式加载,等待用户下载。

关于亚信威胁情报中心

亚信安全威胁情报中心:聚焦威胁情报研究,建立威胁情报运营能力,为产品提供联防联控和主动防御能力,提升安全威胁检测和响应能力。